Erkennen und Verhindern von Krypto-Mining in Ihrem Netzwerk

Wenn 2017 das Jahr der Ransomware-Angriffe war, dann ist 2018 – in der Definition von Malware – das Jahr des Krypto-Jacking.

Anfang 2018 erlebte der Kryptowährungsmarkt beispiellose Höhen, die zu einem Boom im – legalen und illegalen – Kryptowährungs-Mining führten. Und jetzt, da die Kryptowährungs-Preise aus schwindelerregenden Höhen zusammen mit der Bitcoin-Blase (ist es angemessen bereits jetzt von Blase zu sprechen?) auf den Boden der Realität abgestürzt sind, machen Kriminelle weiterhin Riesengeschäfte, indem sie mithilfe von Krypto-Jacking nach weniger bekannten Alt-Coins, wie z. B. Monero, schürfen.

In diesem Beitrag erläutern wir die Grundlagen von Krypto-Jacking sowie die Möglichkeiten zum Erkennen und Verhindern von Krypto-Jacking in Ihrem Netzwerk.

Was ist Krypto-Jacking?

Beim Krypto-Jacking wird – wie Sie sicher bereits erraten haben – die Rechnerleistung anderer Benutzer angezapft und zum Schürfen von Kryptowährungen verwendet. In der Regel wird dies mit Skripten erreicht, die im Hintergrund von Websites ausgeführt werden. Es ist jedoch auch möglich, Computer und Server zu kapern, um eine vollständige Kryptowährungs-Mining-Software auszuführen, die entweder von Malware oder von skrupellosen Mitarbeitern installiert wird.

|

| Image via ENISA |

Oder um es auf andere Weise auszudrücken: Stellen Sie sich vor, eine fremde Person würde Ihr Haus nutzen, während Sie bei der Arbeit sind, und dabei Wasser, Strom und Heizung verbrauchen – so ungefähr ist es.

Für Hacker liegen die Vorteile auf der Hand: sie können Kryptowährungen schürfen, ohne die astronomischen Stromrechnungen bezahlen zu müssen, die in der Regel damit verbunden sind.

Schützen Sie Ihr Geschäft vor Insider-Bedrohungen. Jetzt eBook herunterladen >>>>

Ich weiß, was Sie jetzt denken: Krypto-Mining auf einer CPU ist extrem unwirtschaftlich. Es ist schädlich für Ihre Hardware und einfach völlig ineffizient im Hinblick auf die aufgewendete Energie und die geschürfte Währung. Wenn Sie also über keine leistungsstarke GPU verfügen, sollten Sie eigentlich vor Krypto-Jacking geschützt sein, oder? Dies trifft nicht ganz zu. Für Krypto-Jacker sind diese Nachteile von rein theoretischem Interesse. Überlegen Sie: Wenn Tausende von Benutzern Ihr Skript ausführen, um die Rechnerleistung und Stromversorgung dieser Benutzer für den Vorgang zu kapern, dann bedeutet Krypto-Jacking im Wesentlichen kostenloses Geld. Und das ist für unmoralische Menschen sehr verlockend. Ganz abgesehen davon, dass Monero-Mining viel weniger ressourcenintensiv ist als herkömmliches Bitcoin-Mining.

Wie groß ist die Bedrohung durch Krypto-Jacking?

Krypto-Jacking ist zwar das neueste Schlagwort im Bereich Cyber-Security. Aber ist es auch wirklich eine Bedrohung? Die kurze Antwort lautet: Ja.

Aktuelle Berichte zeigen genau, wie profitabel Krypto-Mining sein kann. In einem Fall erstellten Hacker ein Krypto-Miner-Botnetz (von Sicherheitsexperten „Smominru“ genannt), das mehr als 520.000 IT-Geräte umfasst – also fast so groß ist wie das Mirai-Botnetz, welches 2016 fast das Internet lahmlegte – und häuften dabei Kryptowährung im Wert von fast 2,3 Mio. US-Dollar an. Das ist ein sehr hoher Gewinn, der für andere einen starken Anreiz zur Nachahmung bietet. Und es scheinen nicht wenige gewesen zu sein...

|

| Image via Symantec |

Durch Nachrichtenberichte werden diese Aussagen untermauert. 2018 war Krypto-Jacking Thema in den Nachrichten: Die Popularität von Krypto-Jacking hat in den letzten Jahren enorm zugenommen. Einer Untersuchung von Symantec zufolge ist sie im Jahr 2017 um 8500% gestiegen und hat damit die Popularität von Ransomware überflügelt. In der Tat behaupten Experten von MalwareBytes in ihrem State of Malware -Bericht, dass bald „so gut wie jeder, der im Bereich Cybercrime aktiv ist, sich auch mit großer Wahrscheinlichkeit am Krypto-Mining versuchen wird“.

Die Schlagzeilen untermauern diese Aussage. In diesem Jahr war Krypto-Jacking Thema in den Nachrichten, von gewöhnlichen Browser-Skripten bis hin zu industriellen SCADA-Steuerungssystemen, die mit Krypto-Mining-Software infiziert sind. In einem außergewöhnlichen Fall wurde ein russischer Wissenschaftler zu einer Gefängnisstrafe wegen Krypto-Mining auf einem Supercomputer in einem Nuklearlabor verurteilt.

Die Krypto-Mining Epidemie kostet Betroffene nicht nur Ressourcen, sondern kann auch deren Geräte zerstören. Ein Typ von Android-Malware, mit dem Namen Loapi, schürft derart intensiv nach Kryptowährung, dass dies tatsächlich physische Schäden an dem Gerät verursachen kann, auf dem diese Malware ausgeführt wird.

Vor diesem Hintergrund kann meiner Meinung nach sicher gesagt werden, dass die Bedrohung durch Krypto-Jacking real ist und dass sie nicht einfach verschwinden wird. Wie also schützen Sie Ihr Netzwerk gegen Krypto-Jacker, die Ihre Ressourcen anzapfen möchten, gleichgültig, ob es sich dabei um Hacker handelt, die Mining-Skripte im Browser ausführen, oder um skrupellose Mitarbeiter, die leistungsstarke Rechnersysteme zu Ihrem Vorteil nutzen möchten?

Grundlegende Schritte: Patchen Sie Ihre Systeme

Dies ist ein grundlegender erster Schritt, um sich gegen Tausende von Angriffsvektoren zu schützen. Sie sollten dies ohnehin tun, aber es lohnt sich, es zu wiederholen: Halten Sie Ihre Geräte immer gepatcht und auf dem neuesten Stand. Insbesondere, wenn in den Patch-Hinweisen auf eine Sicherheitsschwachstelle hingewiesen wird.

Patches und Sicherheitsaktualisierungen auf dem Laufenden zu halten, ist eine einfache Möglichkeit, Trojaner, die Krypto-Miner enthalten, aus Ihrem Netzwerk fernzuhalten. Wenn es um Krypto-Jacking geht, ist jeder Tag ein Patch-Dienstag. Veraltete Anwendungen und Betriebssysteme sind ein bevorzugtes Ziel von Angreifern. Eine Schwachstelle, die leicht zu beheben ist – Sie müssen es nur tun. Ein typisches Beispiel: Smominru, das oben erwähnte Botnetz mit 500.000 Geräten, nutzt längst gepatchte Schwachstellen, wie den EternalBlue-Exploit und EsteemAudit, um Windows-Geräte zu übernehmen. Indem Sie Ihre Geräte patchen und die Angriffsvektoren entfernen, verringert sich die Wahrscheinlichkeit, dass Krypto-Miner auf Ihre Ressourcen zugreifen können.

Blockieren Sie Ihre Angriffsvektoren

Patching ist zwar ein wesentlicher Schritt. Jedoch kann selbst ein vollständig gepatchtes System angreifbar sein, wenn ein Benutzer die falsche Website besucht oder die falsche Anwendung installiert. Aus diesem Grund sollte unbedingt ein vielfältiger Ansatz gewählt werden, um Krypto-Jacker zu blockieren, insbesondere diejenigen, die innerhalb von Browsern ausgeführt werden.

Die einfachste Lösung für dieses Problem wäre, die Ausführung von JavaScript in Browsern in Ihrem Netzwerk zu unterbinden. Aber das würde die Internet-Erfahrung erheblich verschlechtern. Die vielen Tickets und Benutzerbeschwerden stelle ich mir besser nicht vor. In den meisten Fällen ist es daher ein differenzierter Ansatz wahrscheinlich besser. Dies kann durch Blacklisting von Domains erreicht werden, oder durch die Verwendung von Software oder Plug-ins, die dies für Sie erledigen.

Viele AV-Lösungen, wie BitDefender, Avast und MalwareBytes, blockieren automatisch Mining-Sites, wie JavaScript von CoinHive-Miner, und verhindern den Zugriff auf deren Domäne und IP-Adresse. Diese Lösungen sollten auch in der Lage sein, Exploits wie EternalBlue zu erkennen und zu blockieren. Denn diese können weit mehr Probleme verursachen als einfaches Krypto-Jacking. Falls Sie nicht bereits über ein solches Sicherheitssystem verfügen, empfehlen wir nachdrücklich, dies nachzuholen.

Als kostenlose Lösungen sind NoCoin, Coin-Hive Blocker und MineBlock alles solide Optionen für das Blacklisting von Krypto-Mining-Domänen. Sie könnten auch einen Ad-Blocker wie uBlock Origin verwenden (meine persönliche Wahl). Alternativ können Sie eine eigene Blacklist erstellen. Es kann jedoch schwierig sein, sie aktuell zu halten.

Überwachen Sie ungewöhnliche GPU- und CPU-Auslastung

Zwar sind Sie mit den oben beschriebenen Methoden zweifellos besser geschützt, als wenn Sie keine Maßnahme ergreifen würden. Die Wahrheit ist jedoch, dass es keine Patentlösung dafür gibt, Krypto-Miner aus Ihrem Netzwerk fernzuhalten. Eines ist jedoch sicher. Sie können Geräte mit ungewöhnlichem Verhalten überwachen und identifizieren und dann das Problem von dort aus angehen.

Ungeachtet der verwendeten Methode ist das Schürfen nach Kryptowährung ein großer Ressourcenverbraucher. Betroffene Geräte sollten dadurch leicht zu erkennen sein. Und zwar insbesondere außerhalb der Geschäftszeiten, wenn die meisten Geräte weniger aktiv sind, aber diejenigen, auf denen Krypto-Miner installiert sind, weiterhin in hohem Maße Ressourcen verbrauchen.

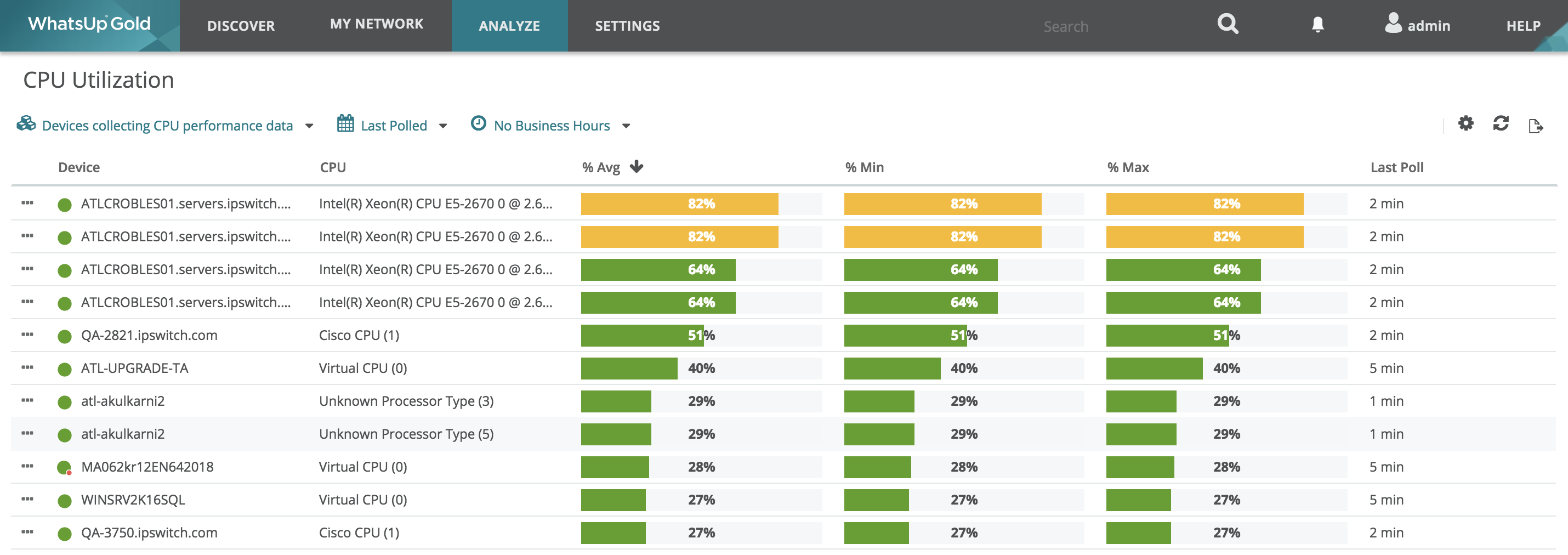

Mit einem modernen Netzwerk-Monitoring-Tool wie WhatsUp Gold können Sie problemlos CPU-Spitzen überwachen und Alarme auf Geräten, die nicht regelmäßig CPU-intensive Aufgaben ausführen, einrichten, wenn die CPU-Auslastung 90 % übersteigt (oder einen beliebigen sonstigen Schwellenwert). Dies ist eine einfache Möglichkeit, Ihre Geräte unter Kontrolle zu behalten und ungewöhnliche Vorgänge festzustellen.

In WhatsUp Gold ist die Überwachung von CPU-Spitzen eine voreingestellte Konfiguration. Mithilfe von Aussetzungsrichtlinien kann die Überwachung auf Zeiträume außerhalb der Geschäftszeiten beschränkt werden, falls dies gewünscht wird. Auch das Einrichten von Alarmen für Spitzen der CPU-Auslastung ist einfach zu konfigurieren. Sie können dies anhand einer kostenlosen Testversion, die hier verfügbar ist, selbst ausprobieren.

Auf jeden Fall sieht es nicht so aus, als würde der Krypto-Mining-Wahnsinn bald ein Ende finden. Schützen Sie sich daher mithilfe der obigen Tipps, und halten Sie Ihre Patches und Blacklists aktuell. Wenn Sie noch weitere Methoden kennen, um Krypto-Miner aus ihrem Netzwerk fernzuhalten, können Sie diese gerne in den Kommentaren mitteilen.

Testen Sie WhatsUp Gold kostenfrei.