Ransomware erkennen, Insider-Bedrohungen aufdecken, sofort reagieren.

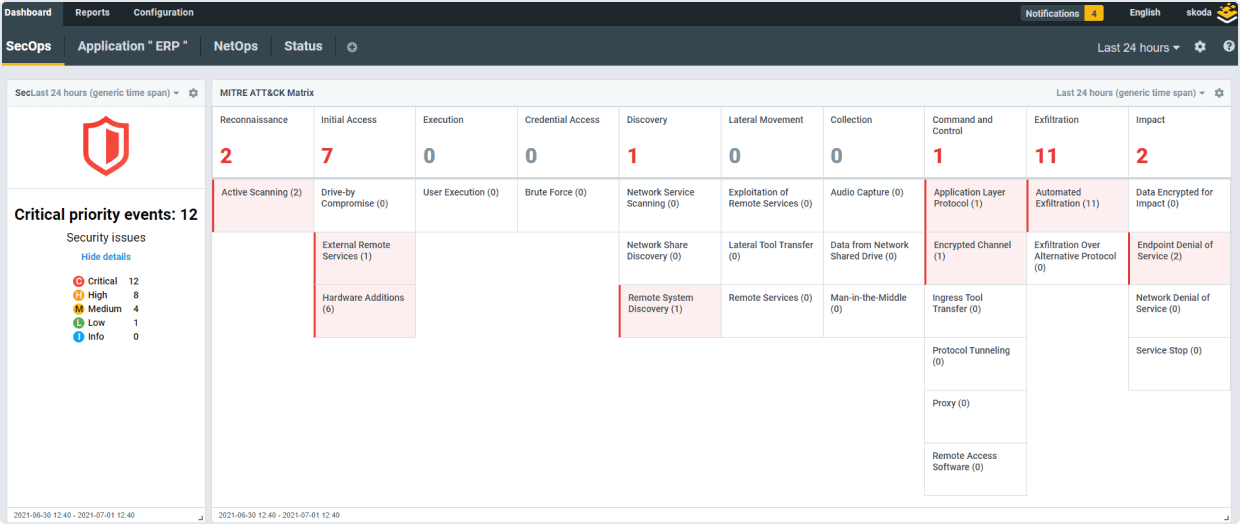

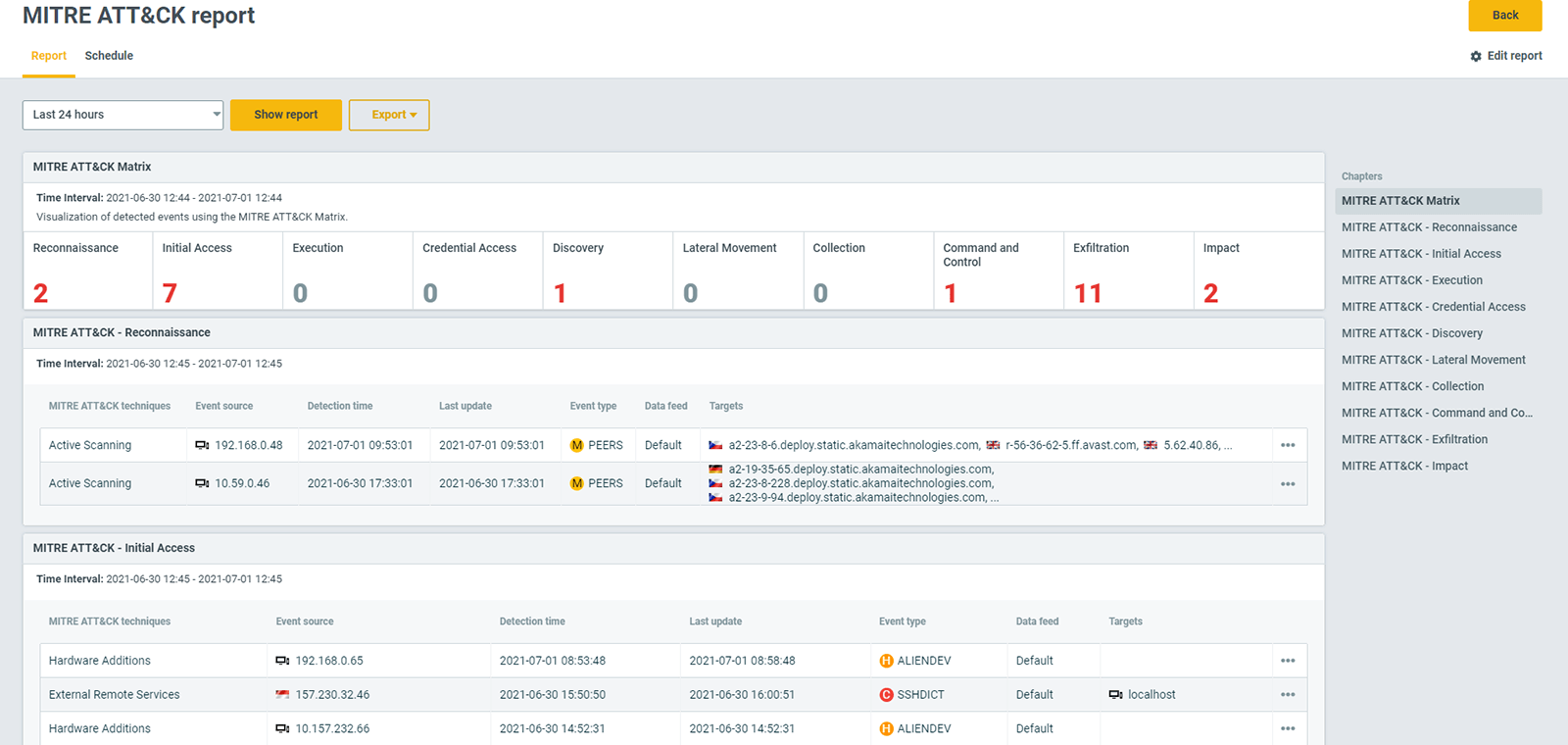

Mit Flowmon lassen sich verdächtige Aktivitäten im Netzwerk erkennen, die auch auf Ransomware-Angriffe hindeuten können. Es nutzt dafür mehrere Techniken parallel, darunter maschinelles Lernen und Reputationsdatenbanken mit automatischer Paketanalyse. Jedes erkannte Ereignis wird einer MITRE ATT&CK-Taktik oder -Technik zugeordnet.

Die Marken, denen Sie vertrauen, verwenden Flowmon

Technische Funktionen

Ransomware-Erkennung

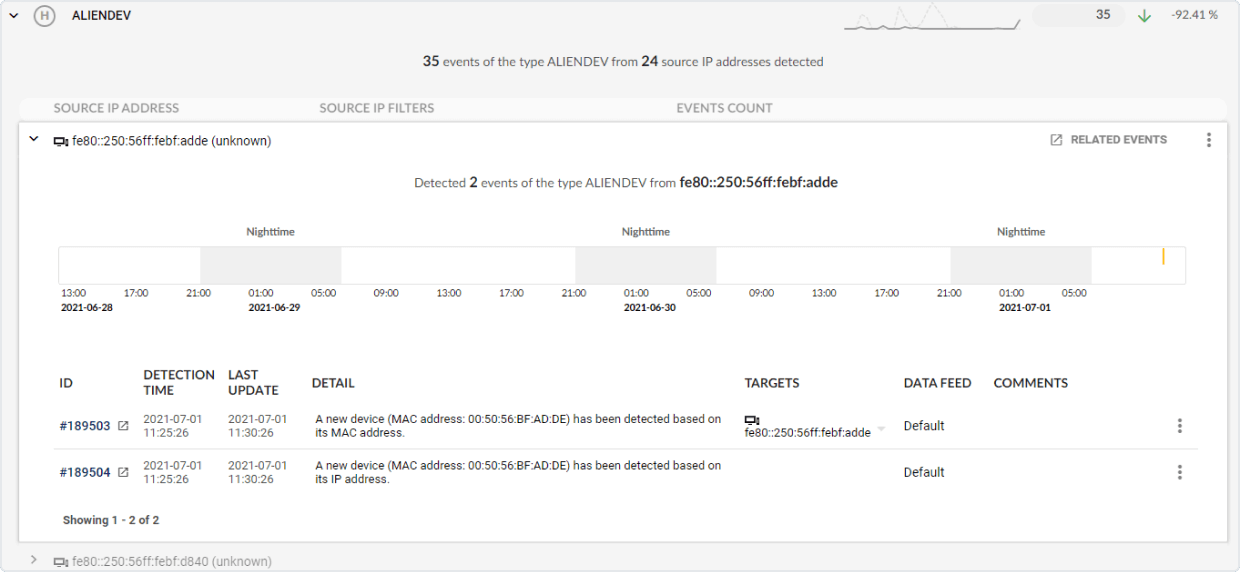

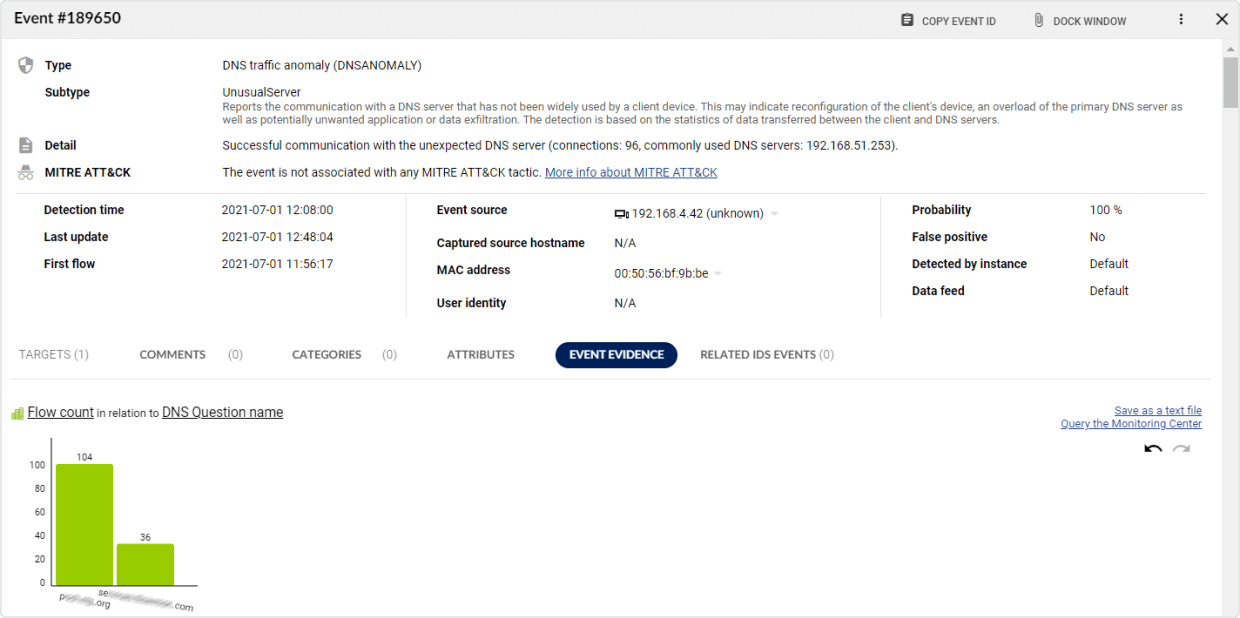

Flowmon erkennt Anzeichen für gefährliche Aktivitäten im Netzwerk und informiert Sie über jeden Schritt des Angreifers. Jedes erkannte Ereignis entspricht einer MITRE ATT&CK®-Taktik oder -Technik, um Ihnen einen eindeutigen Überblick über den Schweregrad, den Umfang und die zukünftige Entwicklung des Angriffs zu geben.

Angriffsfläche verkleinern

Eine Vielzahl von Techniken deckt mehr Szenarien ab. Die Lösung nutzt über 40 Methoden und mehr als 200 Algorithmen, darunter maschinelles Lernen, Verhaltensanalyse, Community Threat Intelligence, IoCs oder Reputationsdatenbanken mit automatischer Paketanalyse auf Abruf. Alle diese Techniken werden gleichzeitig eingesetzt, um die zuverlässigste netzwerkzentrierte Bedrohungserkennung in verschlüsselten oder unverschlüsselten On-Premise-, Edge- oder Cloud-Umgebungen zu ermöglichen.

Tote Winkel beseitigen

Die Bekämpfung von Zero-Day-Bedrohungen erfordert einen pluralistischen Ansatz, wie die SOC Visibility Triade, bei der jede Lösung die Nachteile der anderen ausgleicht. Flowmon bildet die Netzwerksäule der Triade, da es in der Lage ist, Malware-Aktivitäten bereits im Anfangsstadium zu erkennen und die Erkennung und Reaktion auf Bedrohungen zu optimieren.

Keine Fehlalarme

Die KI-gestützte Engine der Lösung unterscheidet zwischen einer Anomalie und normalem Datenverkehr und alarmiert Sie nur, wenn eine echte Gefahr vorliegt. Erkannte Sicherheitsereignisse werden nach Schweregrad eingestuft und bieten integriertes Fachwissen zur Verbesserung Ihres Situationsbewusstseins und zur Beschleunigung von Triage und Reaktion.

Standardisierte Integration

Integrieren Sie die Lösung mit anderen Tools und holen Sie das Beste aus Ihrer Sicherheitsmatrix heraus. Sie können das System nutzen, um mit einer Inline-Lösung eine automatische selektive Blockierung auszulösen, oder Sie können die erkannten Ereignisse in ein SIEM einspeisen und dessen Analysefähigkeit erheblich verbessern, indem Sie es mit geräuschlosem Input aus dem Netzwerk versorgen.