セキュリティとデータ復旧を統合して、シームレスでより堅牢なサイバー防御を実現

サイバー犯罪者は、サイバー攻撃防御策を回避する方法を常に探しています。攻撃者が防御を破ることを想定し、それに備える必要があります。攻撃者が脆弱性を見つけて侵入に成功した場合、そのアクティビティを迅速に検出して攻撃を軽減し、攻撃者を排除し、発生した損害からの回復を可能にするサイバーセキュリティソリューションが必要です。

データセキュリティのための統一されたアプローチは不可欠です。 プログレスの Flowmon 脅威検出ソリューションと Veeam のデータ保護および回復ソリューションを組み合わせて、堅牢な脅威防御を実現する方法について説明したウェビナーで、次のようなトピックが話されました。

データ侵害のコスト

ウェビナーの冒頭では、プログレスの Frank Cotto プリンシパルソリューションアーキテクトが、サイバー攻撃者がデータ流出を実行するのに十分な時間ネットワークにアクセスした場合に発生する可能性のある損害についてのデータを示しました。

「2023年、データ侵害を検出するまでの平均時間は204日で、侵害を封じ込めるまでの平均時間は73日でした。侵害期間中のデータ侵害の平均コストは445万ドルと見積もられました。しかし、セキュリティ AI と自動化を活用する組織では、平均コストは176万ドル削減されました。」

財務的な影響以外にも、連鎖的な追加作業も行わなければなりません。侵害の原因となった脆弱性を調査し、被害を受けたシステムを復旧し、再発防止のための新しいセキュリティ対策を実施する必要があるので、復旧までには長い時間がかかる可能性があります。業種や地域によっては、データ保護規制違反により多額の制裁金を科される可能性もあり、組織への評判に大きな傷がつくことになります。

しかし、悲観的なことばかりではありません。ウェビナーで示されたように、機械学習と高度な自動化を使用するセキュリティおよびデータ復旧ツールを導入している組織は、攻撃者の検出と攻撃からの復旧にかかる時間が大幅に短縮され、データ侵害に関連する平均コストが176万ドル下がります。Flowmon や Veeam のような高度な統合セキュリティソリューションを採用することがいかに重要かが、この大幅な削減に現れています。

ウェビナー

Veeam と Flowmon 共催の26分間のウェビナーをご覧ください。

最新のサイバーセキュリティ防御インフラストラクチャ

最新のセキュリティアーキテクチャは、様々な攻撃ベクトルから防御するように設計された、複雑で多層的なシステムです。単一のソリューションで完全な保護を提供できるわけではないことを認識した上でのアプローチであり、ツールと戦略を慎重に調整して組み合わせています。

そのようなサイバーセキュリティ防御戦略の中核となるのが、ネットワーク検出と応答 (NDR) です。 Flowmon のような NDR ソリューションは、異常な振る舞いの兆候がないかネットワークトラフィックアクティビティを常に監視します。悪意のあるアクティビティが発生した場合、NDR は異常なアクティビティを検出して分析し、SOC (Security Operations Center) サイバーセキュリティチームに警告します。その後、SIEM (セキュリティ情報およびイベント管理) システムなどの他のサイバーセキュリティソリューションと連携して行動できます。

広範なサイバーセキュリティ防御戦略には、NDR と SIEM に加えて、従来のボーダーファイアウォール、侵入防止システム (IPS)、Web アプリケーションファイアウォール (WAF)、多要素認証 (MFA)、特権アクセス管理 (PAM)、ネットワークマイクロセグメンテーションなどの追加ツールが必要です。ゼロトラストネットワークアクセス (ZTNA) やソフトウェア定義のワイドエリアネットワーク (SD-WAN) などのフレームワークの採用が必要になる場合もあります。Veeam が提供するような信頼できるデータバックアッププロセスは、ランサムウェアなどの悪意のある攻撃からのデータ復旧のための強力なセーフティネットを提供するので、どのような組織にとっても必要と言えます。

攻撃者がデータを盗む時間を最小限に抑える

侵害を検出するための平均時間は約200日であり、攻撃者は侵害されたネットワークからデータを発見して盗み出すのに十分な時間を確保できます。しかし、Flowmon のような NDR ソリューションを使用すると、ネットワーク侵害から検出までの時間を数か月から数時間に短縮できます。

攻撃アクティビティが検出されると、次のステップは、ネットワーク内での攻撃者またはそのソフトウェアによる横方向の移動を防ぐことです。防御側で攻撃者の移動を阻止できたら、次はネットワークとシステムから攻撃者を迅速に排除することに移行します。十分に準備されたインシデント対応計画があれば、ネットワークから脅威を迅速に隔離して除去し、攻撃者のアクセスを遮断してさらなる被害を防ぐことができます。

攻撃者の排除に成功したら、次のステップは攻撃で引き起こされた損害を修復することです。残念ながら、現在の環境では、ランサムウェアによるデータ暗号化による被害が多いのですが、攻撃から回復するために身代金を支払うことは現実的な選択肢ではありません。多くの組織は犯罪行為に報酬を与えることを望んでおらず、サイバー犯罪者に身代金を支払うのを違法とする議論が増えています。そのうえ、身代金を支払ったとしても、多くの組織がデータを回復するための有効な手段を受け取っていないということもわかっています。

データ復旧プロセスには、サイバー攻撃中に影響を受けたり感染したりしていない信頼性の高いバックアップが必要です。Veeam などの最新のバックアップおよび復旧ソリューションを利用すると、システムとデータを迅速にクリーンな状態に復旧し、攻撃後のダウンタイムとデータ損失を最小限に抑えることができます。ダウンタイムの1分1分が大きな経済的損失につながる可能性がある今日の環境においては、Veeam による高速リカバリ機能は非常に重要です。

検出、クリーンアップ、および復旧プロセス全体を通じて、継続的な監視が不可欠です。SOC による常時監視を厳重に維持することで、脅威の再発や新しい攻撃の試みを検出し、ネットワークセキュリティを維持できます。

Flowmon と Veeam で攻撃チェーンを絶つ

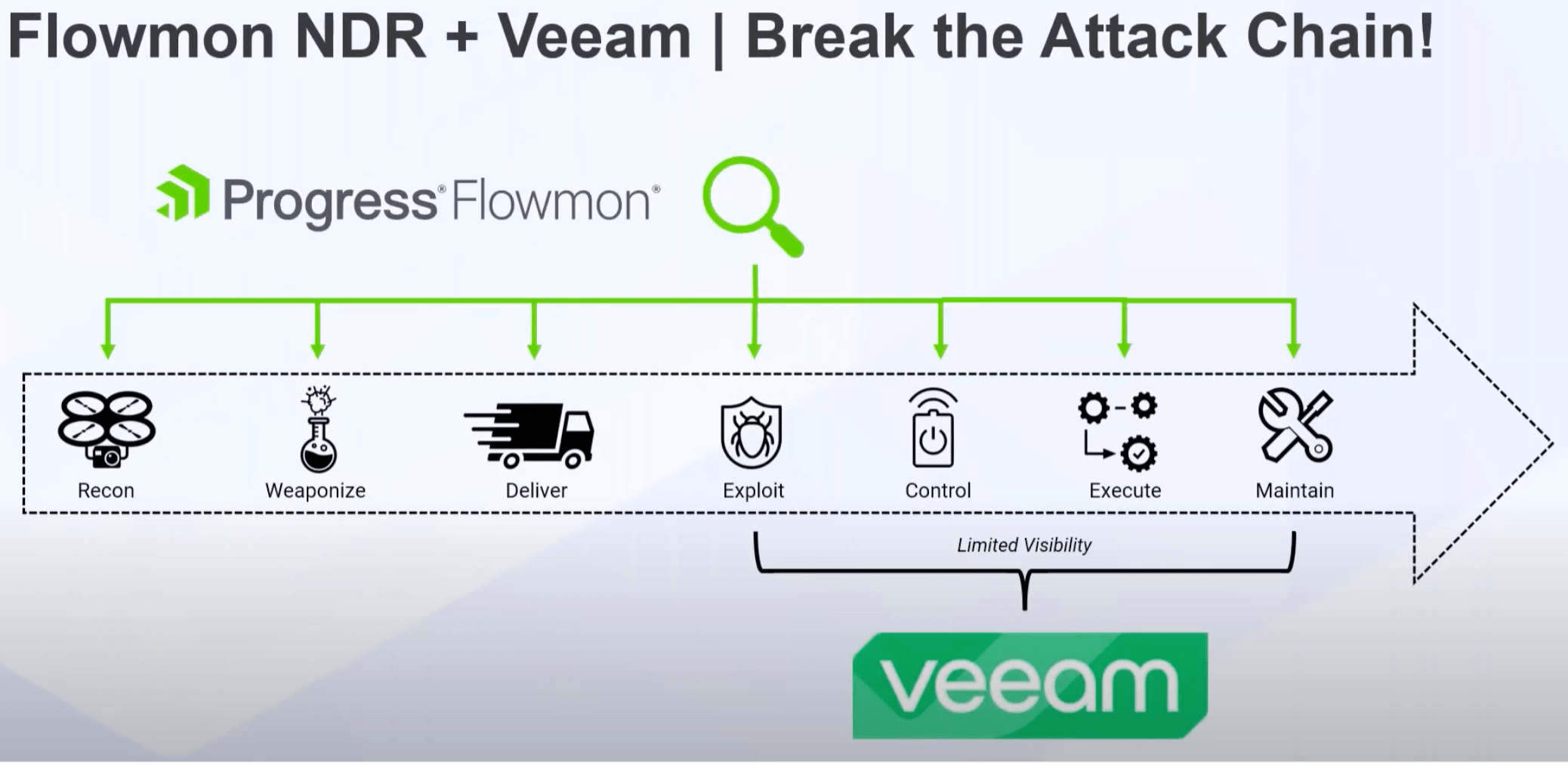

サイバー攻撃チェーンは、サイバーキルチェーンとも呼ばれ、サイバー攻撃に関連する手順または段階を示すフレームワークです。図1は、Flowmon と Veeam のソリューションが連鎖を断ち切るために関与できる段階と場所を示しています。

図1: サイバー攻撃チェーンと、Flowmon と Veeam が関与できる場所

効果的な防御のためには、サイバー攻撃チェーンを理解することが重要です。Flowmon と Veeam を組み合わせることで、攻撃の多くの段階を断ち切ることができるツールセットが作成されます。Flowmon の早期脅威検出ソリューションと Veeam の堅牢なデータ保護およびリカバリ機能を組み合わせることで、攻撃ライフサイクル全体にわたって防御を行います。

Flowmon は、攻撃チェーンの初期段階において、高度な異常検出システム (ADS) を活用して、潜在的な脅威が足場を固める前に異常を検出します。AI を活用したネットワークトラフィックの分析により、従来のセキュリティツールでは見逃されがちな微妙な異常を見つけることができます。スマートな優先順位付け機能があり、ノイズを排除して最も重要なアラートに集中できます。

Flowmon の自動分析は、ネットワークの振る舞いを継続的に監視し、攻撃が進行中であることを示す可能性のあるわずかな変化も検出します。これらを支えているのは、脅威に関する貴重な詳細情報を提供する組み込みのエクスペリエンスエンジンです。このエンジンは、MITRE ATT&CK などのよく知られたフレームワークと、ヒューリスティックス、機械学習を活用して、わかりやすく実用的な方法で詳細な脅威関連情報を提供します。

Veeam は、オンプレミス、クラウド、ハイブリッド環境全体で業界をリードするバックアップと復旧機能を提供することで、Flowmon を補完します。仮想マシン、コンテナ、物理および SaaS 展開をサポートする柔軟な展開オプションがあります。

Veeam の Recovery Orchestration 機能は、インシデントから迅速に回復できるよう、ディザスタリカバリの計画とテストを自動化します。Veeam Backup and Recovery ソリューションは、様々なプラットフォーム間でデータの可用性を提供し、Veeam Monitoring and Analytics は、バックアップインフラストラクチャと潜在的な問題に関する重要な洞察を提供します。

Veeam の主な強みの1つは、Flowmon とのシームレスな通信を可能にするネイティブ API です。Flowmon は、脅威を検出すると、すぐに Veeam に警告し、影響を受けるシステムのタイムスタンプ、IP アドレス、ホスト名などの詳細情報を提供できます。その情報を受け、Veeam は侵害された可能性のあるバックアップにマークを付け、問題が解決されるまで後続のバックアップにもフラグが付けられます。

この統合によって、バックアップ管理者は潜在的な感染に対するこれまでにない可視性を得ることができ、システムとデータを保護するための迅速な対応が可能になります。Flowmon ネットワーク脅威検出と Veeam のデータ保護機能を組み合わせることで、検出から対応までの時間を大幅に短縮し、潜在的な侵害の影響を最小限に抑えることができます。

Veeam Data Platform (VDP) は、Respond and Recover 機能によってこの統合アプローチを強化し、ランサムウェアやその他の攻撃から迅速に回復できるように支援します。VDP は、不変のバックアップ、オーケストレーションされた回復プロセス、きめ細かな回復オプションを提供し、データとシステムが迅速かつ効率的に復元できるようになります。

さらに、Veeam の Secure and Compliant 機能により、データは保護され、関連する規制に準拠した状態が維持されます。堅牢な暗号化、アクセスコントロール、詳細な監査ログで、保存中および転送中のデータのセキュリティが強化されます。Veeam の Detect and Identify 機能は、バックアップをスキャンして潜在的なマルウェアや異常を検出し、バックアップの整合性を可視化します。

Flowmon ADS と Veeam の統合

Flowmon ADS と Veeam プラットフォームの統合によって、脅威の検出と対応のレベルが向上します。Flowmon ADS はネットワークトラフィックを継続的に監視し、潜在的な脅威をリアルタイムで特定します。脅威が検出されると、Flowmon は Veeam のインシデント API をトリガーし、バックアップ管理者にバックアップの潜在的な侵害を警告します。このコラボレーションにより、セキュリティ部門とバックアップ部門が協力して脅威を軽減し、データを迅速に回復することができます。

Flowmon をお試しください

Flowmon の詳細については Flowmon プラットフォームのページを、ADS の詳細については Flowmon ADS のページをご覧ください。 Flowmon に関するご質問があれば、お問い合わせください。

Flowmon が実際にどのように稼働するのか体験するには、Flowmon のインタラクティブなオンラインデモをお試しください。