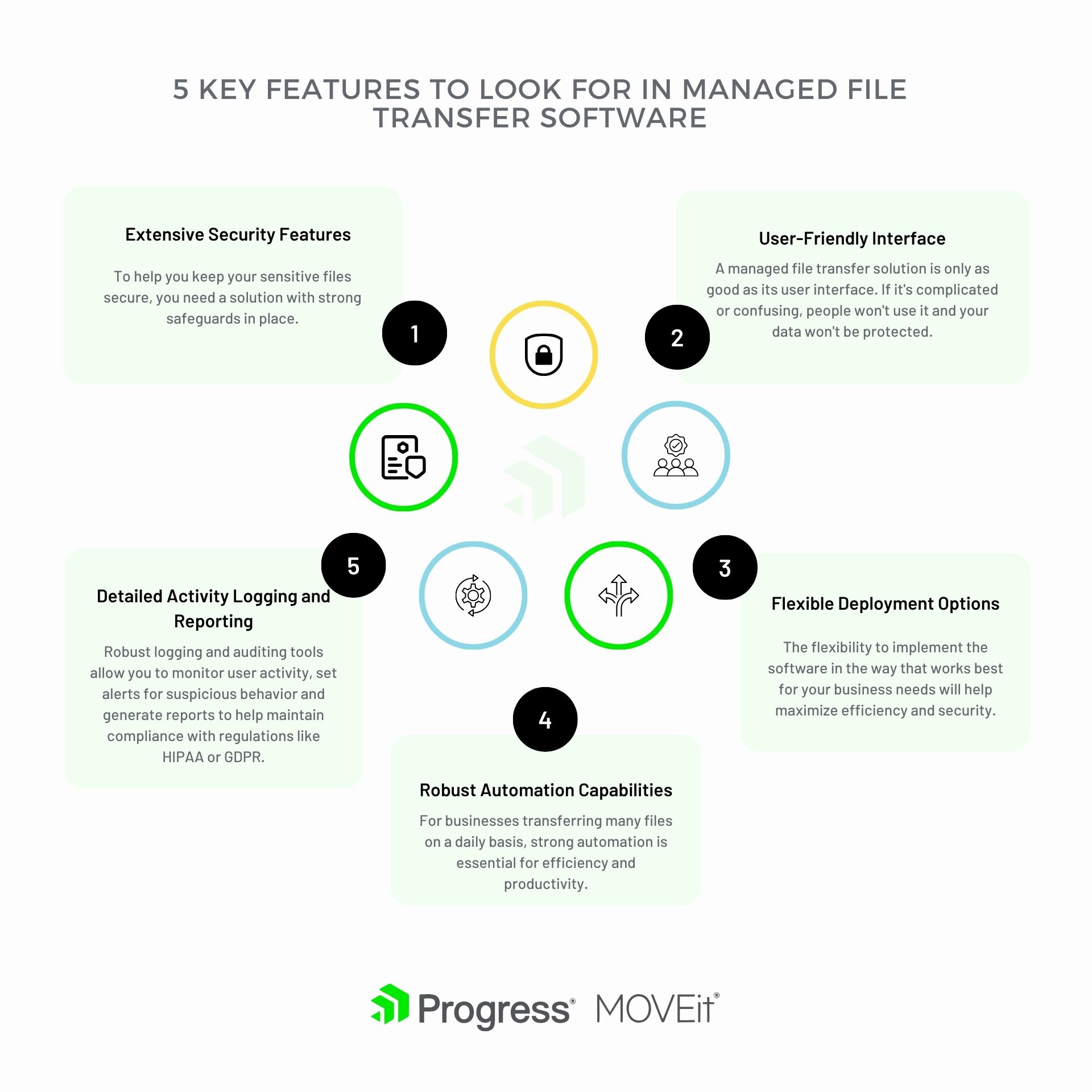

Wenn Sie eine Software für sichere Managed File Transfer evaluieren, sollten Sie die Sicherheitsfunktionen, die Bereitstellungsoptionen, die Protokollierungs- und Berichtsfunktionen und vieles mehr prüfen.

Sie sind also auf der Suche nach einer sicheren Lösung für den Managed File Transfer und möchten in ein Produkt investieren, das Ihren Schutz ausbaut und Ihre Sicherheitslage verbessert. Angesichts der allgegenwärtigen Cyberbedrohungen können Sie es sich nicht leisten, beim Thema Sicherheit nachlässig zu sein.

Beim Abwägen Ihrer Optionen gibt es einige wichtige Produktmerkmale, die Sie bei Ihrer Entscheidung berücksichtigen sollten. Wenn ein Produkt eine dieser Eigenschaften nicht aufweist, ist es wahrscheinlich weder Ihre Zeit noch Ihr Geld wert. Schließlich stehen die Daten und der Ruf Ihres Unternehmens auf dem Spiel.

Lesen Sie weiter, um zu erfahren, auf welche Funktionen Sie beim Kauf einer Software für Secure Managed File Transfer unbedingt achten sollten. Nachdem Sie die Optionen eingegrenzt und sich für eine Lösung entschieden haben, können Sie unbesorgt Dateien übertragen und die Sicherheit für Ihre sensiblen Daten verbessern.

Kriterium #1 - Sicherheitsfunktionen

Um Ihre sensiblen Dateien zu schützen, brauchen Sie eine Lösung mit starken Sicherheitsvorkehrungen. Hier sind die wichtigsten sicherheitsrelevanten Funktionen, auf die Sie bei einer Software für Managed File Transfer achten sollten:

Verschlüsselung

Die Verschlüsselung Ihrer Dateien während der Übertragung und Speicherung ist entscheidend. Achten Sie auf eine 256-Bit-AES-Verschlüsselung, um Ihre Daten zu verschlüsseln und sie geheim zu halten.

Granulare Berechtigungen

Sie müssen in der Lage sein, den Zugriff auf Dateien bis hinunter zur Benutzerebene zu kontrollieren. Die meisten benutzerfreundlichen Programme ermöglichen es Ihnen, Berechtigungen zum Anzeigen, Bearbeiten, Herunterladen und Löschen für einzelne Benutzer oder Gruppen festzulegen. So können nur autorisierte Personen mit vertraulichen Daten arbeiten.

Audit-Trails

Jedes Mal, wenn auf eine Datei zugegriffen, sie hochgeladen, heruntergeladen oder gelöscht wird, sollte ein Protokoll erstellt werden. Anhand von Prüfprotokollen (Audit-Trails) können Sie sehen, wer was wann getan hat, so dass Sie den Überblick und die Verantwortung für Dateitransaktionen haben.

Integration mit bestehenden Systemen

Um maximale Sicherheit zu gewährleisten, muss Ihre Managed File Transfer-Lösung mit den Authentifizierungssystemen Ihres Unternehmens wie Active Directory oder Lightweight Directory Access Protocol (LDAP) integriert werden. So können Sie den Benutzerzugang zentral verwalten und müssen keine separaten Anmeldedaten erstellen.

Regelmäßige Updates

Software-Updates enthalten oft Sicherheits-Patches, um Schwachstellen zu beseitigen. Entscheiden Sie sich für eine Lösung, die regelmäßig aktualisiert werden kann, um bestehende und neu auftretende Bedrohungen zu beseitigen, damit Sie über die neuesten Schutzmaßnahmen verfügen.

Kriterium #2- Benutzerfreundliche Oberfläche

Eine sichere Managed File Transfer-Lösung ist nur so gut wie ihre Benutzeroberfläche. Wenn sie kompliziert oder verwirrend ist, wird sie nicht genutzt und Ihre Daten sind nicht geschützt. Achten Sie bei jeder Software, die Sie evaluieren, auf diese Schlüsselfunktionen:

Einfach zu navigieren

Die Benutzeroberfläche sollte übersichtlich und intuitiv sein. Jeder in Ihrem Team sollte in der Lage sein, sich anzumelden und schnell das zu finden, was er braucht, sei es beim Hochladen, Herunterladen oder Verwalten von Dateien. Dinge wie Drag-and-Drop, intelligente Ordner, die Dateien automatisch organisieren, und eine globale Suche machen es einfach, bestimmte Dateien zu finden.

Rollenbasierter Zugriff

Nicht jeder muss auf alles zugreifen können. Mit der sicheren Software für Managed File Transfer können Sie ganz einfach verschiedene Benutzerrollen mit individuellen Zugriffsebenen einrichten. Auf diese Weise können Sie Mitarbeitern, Kunden und Partnern nur das zeigen, was sie sehen sollen.

Detaillierte Berichterstattung

Anhand von ausführlichen Berichtstools können Sie genau sehen, wie das System genutzt wird. Achten Sie auf Optionen wie Prüfpfade, die protokollieren, wer auf Dateien zugegriffen oder sie geändert hat, sowie auf Zusammenfassungen, die Dinge wie Speichernutzung, Anzahl der Up-/Downloads und Bandbreitenverbrauch im Laufe der Zeit zeigen. Detaillierte Berichte geben Ihnen den Einblick, den Sie brauchen, um das System richtig zu verwalten.

Anpassbare Workflows

Jedes Unternehmen hat seine eigene Art, Dinge zu erledigen. Mit der flexiblen Workflow-Automatisierung können Sie benutzerdefinierte Regeln einrichten, um Ihre Dateiübertragungsprozesse zu optimieren. So können Sie beispielsweise Dateien automatisch in die richtigen Ordner verschieben, sie umbenennen, E-Mail-Warnmeldungen auslösen oder Dateien in verschiedene Formate konvertieren. Benutzerdefinierte Arbeitsabläufe sparen Zeit und reduzieren Fehler.

24/7- Support

Wenn Sie sich beim Umgang mit sensiblen Daten auf eine Software verlassen, müssen Sie wissen, dass Sie bei Bedarf Hilfe erhalten. Suchen Sie nach einem Anbieter, der 24 Stunden am Tag, sieben Tage die Woche und 365 Tage im Jahr Telefon- und E-Mail-Support bietet. Schließlich macht die Datensicherheit nie Urlaub.

Kriterium #3 – Flexible Bereitstellungsoptionen

Bei der Wahl einer sicheren Lösung für Managed File Transfer ist es wichtig, die Bereitstellungsoptionen zu berücksichtigen. Die Flexibilität, die Software auf die Art und Weise zu implementieren, die am besten zu Ihren geschäftlichen Anforderungen passt, sorgt für mehr Effizienz und Sicherheit.

Cloud-basiert

Eine Cloud-basierte Bereitstellung bedeutet, dass die Software vom Anbieter in der Cloud gehostet wird. Sie benötigen lediglich eine Internetverbindung und Anmeldedaten für den Zugriff auf die Plattform. Dies ist eine benutzerfreundliche und wartungsarme Option, da sich der Anbieter um alle technischen Anforderungen wie Server, Speicher und Updates kümmert. Einige Unternehmen ziehen es jedoch vor, sensible Daten vor Ort aufzubewahren.

Lokal

Eine lokale Bereitstellung bedeutet, dass Sie die Software auf Ihren eigenen Servern innerhalb der Infrastruktur Ihres Unternehmens installieren. Diese Methode bietet Ihnen die Kontrolle und das Eigentum an Ihren Daten, Ihrer Plattform und Ihrer Sicherheit. Allerdings muss sich Ihr IT-Team um die Installation, Wartung und Updates kümmern, was mehr Zeit und Ressourcen erfordert. Dies kann eine gute Wahl sein, wenn Sie strenge Sicherheits- und Compliance-Anforderungen haben.

Hybrid

Ein hybrider Ansatz kombiniert das Beste aus beiden Welten - einen Teil in der Cloud und einen Teil lokal. Einige Komponenten befinden sich in der Cloud, während andere Teile in Ihrem eigenen Rechenzentrum verbleiben. Sensible Dateien und große Übertragungen können intern aufbewahrt werden, während andere Aufgaben wie Berichte, Analysen oder Workflow-Automatisierung die Cloud nutzen. Das hybride Modell bietet mehr Flexibilität und Kontrolle, ist aber oft auch am komplexesten einzurichten und zu verwalten.

Die richtige Bereitstellungsmethode für Ihre Bedürfnisse hängt von Ihren Sicherheitsanforderungen, Compliance-Standards, IT-Ressourcen und davon ab, inwieweit Sie sich auf einen Anbieter verlassen wollen, anstatt die technologischen Angelegenheiten intern zu erledigen. Seriöse Lösungen für sicheren Managed File Transfer bieten Optionen, die auf Ihre spezielle Situation zugeschnitten sind. Die Wahl einer Lösung mit flexiblen und anpassbaren Einsatzmöglichkeiten ist der Schlüssel zur Maximierung von Sicherheit und Benutzerfreundlichkeit.

Kriterium #4 - Leistungsfähige Automatisierungsfähigkeiten

Sobald Sie die Softwareoptionen für Secure Managed File Transfer auf der Grundlage von Sicherheit, Konformität und benutzerfreundlichen Funktionen eingegrenzt haben, sollten Sie sich die Automatisierungsfunktionen genau ansehen. Für Unternehmen, die täglich viele Dateien übertragen, ist ein starkes Automatisierungstool für die Effizienz und Produktivität unerlässlich.

Zeitplanung

Mit einer robusten Zeitplanung können Sie die Dateiübertragung zu bestimmten Zeiten automatisieren. Dadurch werden manuelle Uploads überflüssig und die Dateien können planmäßig übertragen werden. Suchen Sie nach einer Software, mit der Sie täglich, wöchentlich, monatlich oder jährlich wiederkehrende Übertragungen einrichten und die genaue Uhrzeit der Übertragung festlegen können.

Ereignisbasierte Auslöser

Ereignisbasierte Auslöser sind ideal für zeitkritische Dateiübertragungen, die sofort erfolgen müssen. Diese Auslöser können automatisch eine Dateiübertragung starten, wenn eine Datei zu einem Ordner hinzugefügt wird, ein Datenbankeintrag aktualisiert wird oder ein API-Aufruf erfolgt. Die meisten Automatisierungssoftwares bieten vorgefertigte Auslöser für gängige Ereignisse sowie die Möglichkeit, individuelle Auslöser zu erstellen, die auf die Bedürfnisse Ihres Unternehmens zugeschnitten sind.

Dateiverarbeitung

Sobald die Dateien übertragen wurden, trägt eine zusätzliche automatisierte Dateiverarbeitung zur Rationalisierung der Arbeitsabläufe bei. Achten Sie auf Optionen wie das automatische Löschen von Quelldateien nach der Übertragung, das Verschieben oder Umbenennen von Dateien, die Konvertierung von Dateien in verschiedene Formate oder den Aufruf von Skripten und APIs. Mit der Dateiverarbeitung können Sie Dateien automatisch organisieren, optimieren und sichern, sobald sie übertragen wurden.

Monitoring und Warnmeldungen

Auch bei der Automatisierung ist es wichtig, die Dateiübertragungen zu überwachen und sofort benachrichtigt zu werden, wenn es Probleme gibt. Zuverlässige Software überwacht die meisten automatisierten Dateiübertragungen in Ihrem Unternehmen und sendet E-Mail- oder SMS-Warnungen, wenn eine Übertragung fehlschlägt oder sich verzögert. Mit proaktivem Monitoring können Sie Probleme frühzeitig erkennen und Unterbrechungen Ihrer Arbeitsabläufe bei der Dateiübertragung vermeiden.

Kriterium #5 - Detaillierte Protokollierung und Berichterstattung zu Aktivitäten

Bei der Evaluierung von Software für Secure Managed File Transfer ist eine detaillierte Protokollierung von und Berichterstattung (Logging and Reporting) über Aktivitäten von entscheidender Bedeutung. Als Unternehmen müssen Sie wissen, wer wann auf welche Daten zugreift. Robuste Protokollierungs- und Audit-Tools ermöglichen es Ihnen, die Benutzeraktivitäten zu überwachen, Warnmeldungen für verdächtiges Verhalten einzustellen und Berichte zu erstellen, um die Compliance mit Vorschriften wie HIPAA oder GDPR zu überprüfen.

Aktivitätsprotokollierung

Wählen Sie eine Software, die Details protokolliert wie:

- Login/Logout-Zeiten der Benutzer

- Hochgeladene, heruntergeladene oder gelöschte Dateien

- Änderungen an Benutzerkonten oder Sicherheitseinstellungen

- Fehlgeschlagene Anmeldeversuche

In den Protokollen sollten der Name des Benutzers, die IP-Adresse, der Zeitstempel und Details der Aktivität festgehalten werden. Die Speicherung von Protokolldaten für mindestens 90 bis 365 Tage ist ideal für Revisionszwecke. Manche Software ermöglicht es Ihnen auch, Warnmeldungen einzurichten, z. B. wenn sich ein Benutzer außerhalb der normalen Geschäftszeiten anmeldet.

Berichterstattung

Reporting-Tools sollten einen Überblick über die Dateiübertragungsaktivitäten in Ihrem Unternehmen bieten. Achten Sie auf Optionen zum Filtern von Berichten nach:

- Datumszeitraum

- Benutzer oder Gruppe

- IP-Adresse

- Dateityp, Name oder Größe

- Erfolgs-/Fehlschlagsstatus

Die Berichte sollten in Formate wie PDF, CSV oder XML exportiert werden können, um sie mit Auditoren oder Compliance-Beauftragten zu teilen. Manche Software enthält vorgefertigte Berichte für Standards wie HIPAA, SOX oder GDPR, um die Einhaltung von Vorschriften zu vereinfachen und zu gewährleisten.

Dashboards

Ein intuitives Dashboard gibt Ihnen einen Überblick über die Dateiübertragungsaktivitäten von einem zentralen Ort aus. Achten Sie auf Optionen zur Anpassung des Dashboards mit Berichten, Statistiken, Warnmeldungen und mehr. Grafische Darstellungen des Upload-/Download-Volumens, der Benutzeranmeldungen im Zeitverlauf oder der am häufigsten übertragenen Dateitypen können Ihnen helfen, Trends und Bereiche zu erkennen, die Ihrer Aufmerksamkeit bedürfen.

Fazit

Wenn Sie sich für eine sichere Softwarelösung für Managed File Transfer mit starker Verschlüsselung, Benutzerauthentifizierung, detaillierten Prüfprotokollen, vereinfachter Dateiverfolgung und einer intuitiven Benutzeroberfläche entscheiden, müssen Sie sich bei der Übertragung Ihrer Dateien keine Sorgen machen. Die Implementierung der richtigen Lösung für Sie und die Anforderungen Ihres Teams bedeutet, dass Sie weniger Zeit auf potenzielle Schwachstellen verwenden müssen und mehr Zeit haben, sich auf das zu konzentrieren, was wirklich wichtig ist - das Wachstum Ihres Unternehmens.

Progress MOVEit unterstützt Ihr Unternehmen bei der Einhaltung strenger Cybersicherheitsstandards wie PCI-DSS, HIPAA, GDPR, SOC2 und mehr. Es wird mit einer kostenlosen 30-Tage-Testversion geliefert, also probieren Sie MOVEit noch heute aus.

John Iwuozor

John Iwuozor ist freiberuflicher Autor für B2B-SaaS-Marken, sowie im Themengebiet Cybersecurity. Er hat bereits für eine Vielzahl von Top-Marken geschrieben, darunter ForbesAdvisor, Technologyadvice und Tripwire. Er ist ein begeisterter Schachspieler und liebt es, sich in neuen Interessen zu entfalten.