Secure Managed File Transfer: Best Practices für Benutzerauthentifizierung und Zugriffskontrolle

Lernen Sie die Best Practices für die Benutzerauthentifizierung und die Zugriffskontrolle in Ihrer sicheren Managed File Transfer-Lösung kennen.

Das Übertragen von Dateien erfordert strenge Sicherheitspraktiken, um Datenschutzverletzungen und Datendiebstahl zu verhindern. Immer mehr Menschen arbeiten remote, was bedeutet, dass Informationen über verschiedene Geräte und Netzwerke hinweg ausgetauscht werden und die Risiken real sind. Die gute Nachricht ist, dass Sie mit den richtigen Authentifizierungs- und Zugriffskontrollen Ihren File Transfer-Prozess streamlinen und gleichzeitig Ihre Daten besser schützen können.

In diesem Artikel stellen wir Ihnen die besten Verfahren zur Überprüfung von Nutzern, zur Festlegung geeigneter Zugriffsstufen und zur Monitoring von File Transfer-Aktivitäten vor, damit Sie Dateien mit größerer Sicherheit weitergeben können.

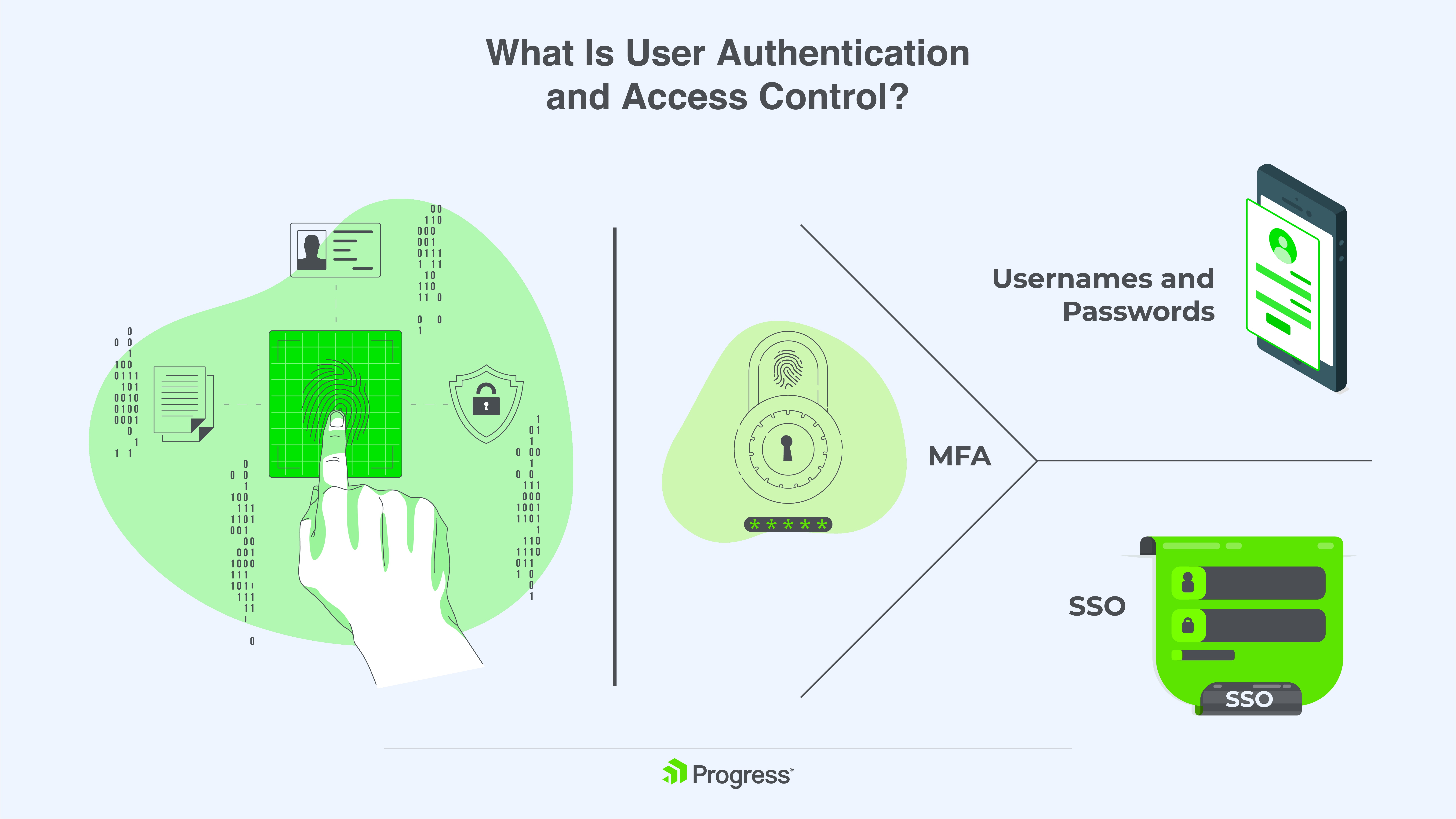

Was ist Benutzerauthentifizierung und Zugriffskontrolle?

Bei der Benutzerauthentifizierung wird überprüft, wer auf Ihre Dateien zugreift. Die gängigsten Methoden sind Benutzername/Passwort, Multi-Faktor-Authentifizierung (MFA) und Single Sign-On (SSO):

- Für Benutzername/Kennwort sind komplexe Kennwörter mit mindestens acht Zeichen erforderlich, die eine Mischung aus Buchstaben, Zahlen und Symbolen enthalten.

- MFA fügt eine zusätzliche Sicherheitsebene hinzu, indem es nicht nur ein Passwort, sondern auch einen Code verlangt, der an Ihr Telefon oder eine Authentifizierungs-App gesendet wird. Dies hilft, unbefugten Zugriff zu verhindern, selbst wenn Ihr Passwort gefährdet ist.

- SSO ermöglicht es Benutzern, sich einmal mit einer einzigen ID und einem einzigen Passwort anzumelden, um auf mehrere Dienste zuzugreifen. Das vereinfacht den Anmeldevorgang für Ihre Benutzer und bietet gleichzeitig eine sichere Authentifizierungsmethode.

Sobald die Benutzer authentifiziert sind, bestimmt die Zugriffskontrolle, auf welche Dateien und Ordner sie zugreifen können. Indem Sie eine rollenbasierte Zugriffssteuerung (role-based access control, RBAC) einrichten, weisen Sie den Benutzern nur die Berechtigungen zu, die sie für ihre Arbeit benötigen. Dies entspricht dem Prinzip der geringsten Rechte und verringert das Risiko einer versehentlichen oder absichtlichen Datenpreisgabe.

Best Practices für die Implementierung einer starken Benutzerauthentifizierung und für die Verwaltung des Benutzerzugriffs

Verwenden Sie komplexe Passwörter

Verwenden Sie komplexe Passwörter

Verlangen Sie von den Benutzern, Passwörter mit mindestens acht Zeichen zu erstellen, die eine Mischung aus Buchstaben, Zahlen und Symbolen enthalten. Längere, komplexere Passwörter sind schwerer zu knacken.

Login-Versuche begrenzen

Begrenzen Sie die Anzahl der fehlgeschlagenen Anmeldeversuche, um böswillige Akteure auszusperren. Üblich sind drei bis fünf Fehlversuche, bevor das Konto für eine gewisse Zeit gesperrt wird. Dies schreckt Brute-Force-Angriffe ab, bei denen wiederholt versucht wird, Passwörter oder Anmeldedaten zu erraten.

Aktivieren Sie die Zwei-Faktor-Authentifizierung

Die Zwei-Faktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene für Benutzeranmeldungen. Sie erfordert nicht nur ein Passwort, sondern auch einen Code, der an das Telefon des Benutzers oder eine Authentifizierungs-App gesendet wird. Dies hilft, unbefugten Zugriff zu verhindern, wenn ein Passwort gestohlen wird.

Legen sie Benutzerberechtigungen fest

Weisen Sie den Benutzern je nach ihrer Rolle bestimmte Zugriffsrechte zu. Gängige Rollen sind:

- Administrator: Voller Zugriff zum Hinzufügen, Bearbeiten und Löschen von Benutzern, Dateien und Ordnern.

- Power-User: Kann die meisten Dateien und Ordner hinzufügen, bearbeiten und löschen. Eingeschränkte Benutzerverwaltungsrechte.

- User: Grundlegende Rechte zum Hochladen, Herunterladen, Anzeigen und Bearbeiten von Dateien.

- Read-Only: Kann Dateien nur anzeigen und herunterladen. Keine Rechte zum Bearbeiten oder Hochladen.

Sobald Sie die Rollen definiert haben, erstellen Sie sie in Ihrer File Transfer Software. Weisen Sie dann den Benutzern die entsprechenden Rollen zu, je nach ihren Aufgaben und Zugriffsanforderungen.

Überprüfen und aktualisieren Sie die Berechtigungen regelmäßig

Wenn sich die Aufgabenbereiche ändern, müssen die Berechtigungen möglicherweise überarbeitet werden. Führen Sie mindestens einmal im Quartal eine Überprüfung durch, um sicherzustellen, dass die Benutzer immer noch die richtigen Zugriffsrechte haben. Entfernen Sie Berechtigungen sofort, wenn ein Benutzer das Unternehmen verlässt.

Überwachen Sie die Benutzeraktivität

Überwachen Sie Benutzeranmeldungen und Dateizugriffe, um verdächtiges Verhalten frühzeitig zu erkennen. Achten Sie auf Anmeldeversuche von unbekannten Geräten oder Standorten, auf den Zugriff auf sensible Daten, die der Benutzer normalerweise nicht benötigt, oder auf das Herunterladen großer Mengen von Dateien. Untersuchen Sie alle Anomalien sofort.

Verschlüsselung

Verschlüsseln Sie alle Daten im Ruhezustand und bei der Übertragung, um unbefugten Zugriff zu verhindern. Verwenden Sie starke Verschlüsselungsstandards wie Advanced Encryption Standard 256 (AES 256) für Daten im Ruhezustand und Transport Layer Security (TLS) für Daten bei der Übertragung. Die Verschlüsselung sollte automatisch erfolgen, ohne dass ein Eingreifen des Benutzers erforderlich ist.

Auswahl der richtigen Secure Managed File Transfer-Lösung

Bei der Auswahl einer Lösung zur sichereren Dateiübertragung ist es wichtig zu wissen, wie sie die Benutzerauthentifizierung und die Zugriffskontrolle handhabt. Schließlich wollen Sie den richtigen Personen und den richtigen Dateien Zugang gewähren und gleichzeitig jeden unbefugten Zugriff verhindern.

Starke Benutzerauthentifizierung

Eine gute Lösung unterstützt die Multi-Faktor-Authentifizierung, z. B. Passwörter und Einmalcodes, die per SMS oder App gesendet werden. Dies hilft, die Übernahme von Konten zu verhindern. Außerdem sollten Sie die Möglichkeit haben, Passwortrichtlinien festzulegen, sodass die Benutzer starke, eindeutige Passwörter wählen müssen.

Rollenbasierte Zugriffssteuerung

Die Lösung sollte die Möglichkeit bieten, Benutzerrollen mit spezifischen Zugriffsberechtigungen zu erstellen. Sie können zum Beispiel Rollen wie „Administrator“, „Power User“ und „Standard User“ mit unterschiedlichen Zugriffsstufen einrichten. Die Benutzer werden der entsprechenden Rolle zugewiesen. Auf diese Weise lässt sich einfacher kontrollieren, wer auf Dateien zugreifen, sie hochladen, herunterladen, löschen oder ändern kann.

Audit-Trails

Suchen Sie nach einer Lösung, die Benutzeraktivitäten wie Anmeldungen, Datei-Uploads/Downloads, Änderungen von Berechtigungen usw. protokolliert. Anhand dieser Audit-Trails können Sie überwachen, wie das System genutzt wird, und jeden unbefugten Zugriff erkennen. Diese Protokolle geben Aufschluss darüber, wer auf was und wann zugegriffen hat.

Integration mit Ihren Authentifizierungssystemen

Im Idealfall lässt sich die Lösung in Ihre vorhandenen Authentifizierungssysteme wie Active Directory oder Lightweight Directory Access Protocol (LDAP) integrieren. So können Sie Benutzer und Berechtigungen an einem Ort verwalten und diese Informationen mit Ihrer Lösung für den sicheren verwalteten Dateitransfer synchronisieren.

Granulare Ordner- und Dateiberechtigungen

Für eine maximale Kontrolle sollte die Lösung es Ihnen ermöglichen, Berechtigungen auf der Ebene von Ordnern, Unterordnern und einzelnen Dateien festzulegen. Sie können für jede Datei oder jeden Ordner festlegen, wer Zugriff auf das Hochladen, Herunterladen, Ändern, Löschen und mehr hat. Durch diese fein abgestufte Kontrolle bleiben die Benutzer auf die Materialien beschränkt, auf die sie Zugriff haben.

Fazit

Wenn es um sichere Managed File Transfer-Lösungen geht, sind eine angemessene Benutzerauthentifizierung und Zugriffskontrolle von entscheidender Bedeutung. Progress MOVEit ist eine unkomplizierte Lösung für den Managed File Transfer, die erweiterte Sicherheitsfunktionen bietet, die dazu beitragen, Ihre Sicherheitslage zu verbessern – schon bei der ersten Übertragung. Sie bietet detailliertere Zugriffskontrollen für Benutzer, sodass die Berechtigungen auf der Grundlage der Unternehmensrolle und der Anforderungen eines Benutzers festgelegt werden können.

Zusätzliche Sicherheitsfunktionen werden durch die Zwei-Faktor-Authentifizierung und IP-Adressbeschränkungen bereitgestellt und können mit Active Directory und LDAP für das Benutzer-Onboarding integriert werden. MOVEit protokolliert außerdem verschiedene Benutzeraktivitäten und zahlreiche Dateiübertragungen und unterstützt damit die Comliance mit Vorschriften wie HIPAA, GDPR und PCI DSS.

Im Wesentlichen bietet MOVEit eine Lösung auf Unternehmensebene für verbesserten Secure Managed file Transfer mit weitreichender Kontrolle und Transparenz über Benutzerzugriff und -aktivitäten.

Starten Sie eine kostenlose MOVEit-Testversion

John Iwuozor

John Iwuozor ist freiberuflicher Autor für B2B-SaaS-Marken, sowie im Themengebiet Cybersecurity. Er hat beriets für eine Vielzahl von Top-Marken geschrieben, darunter ForbesAdvisor, Technologyadvice und Tripwire. Er ist ein begeisterter Schachspieler und liebt es, sich in neuen Interessen zu entfalten.