Flowmon ADS

Detekce anomálií v síťovém provozu

Detekční engine ve Flowmon ADS využívá pokročilou analýzu chování k detekci nežádoucích anomálií v síťovém provozu. Dokáže odhalit nežádoucí chování, útoky na kritické aplikace, úniky dat a celou řadu indikátorů kompromitace.

Výhody Flowmon ADS

Vykryjte mezery

V ochraně mezi perimetrem a koncovými stanicemi.

Odhalte narušení

Ransomware, malware, vnitřní a neznámé hrozby, atd.

Využijte strojové učení

Inteligentní technologii k odhalení hrozeb, které ostatní přehlížejí.

Klíčové vlastnosti

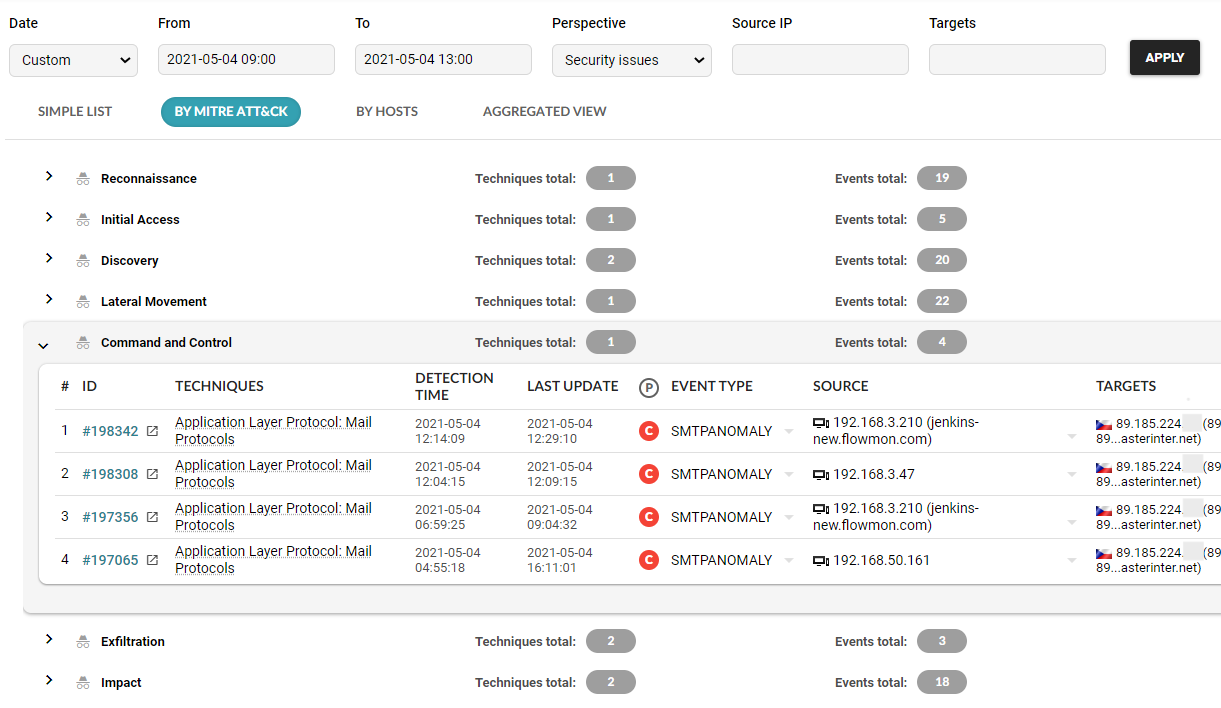

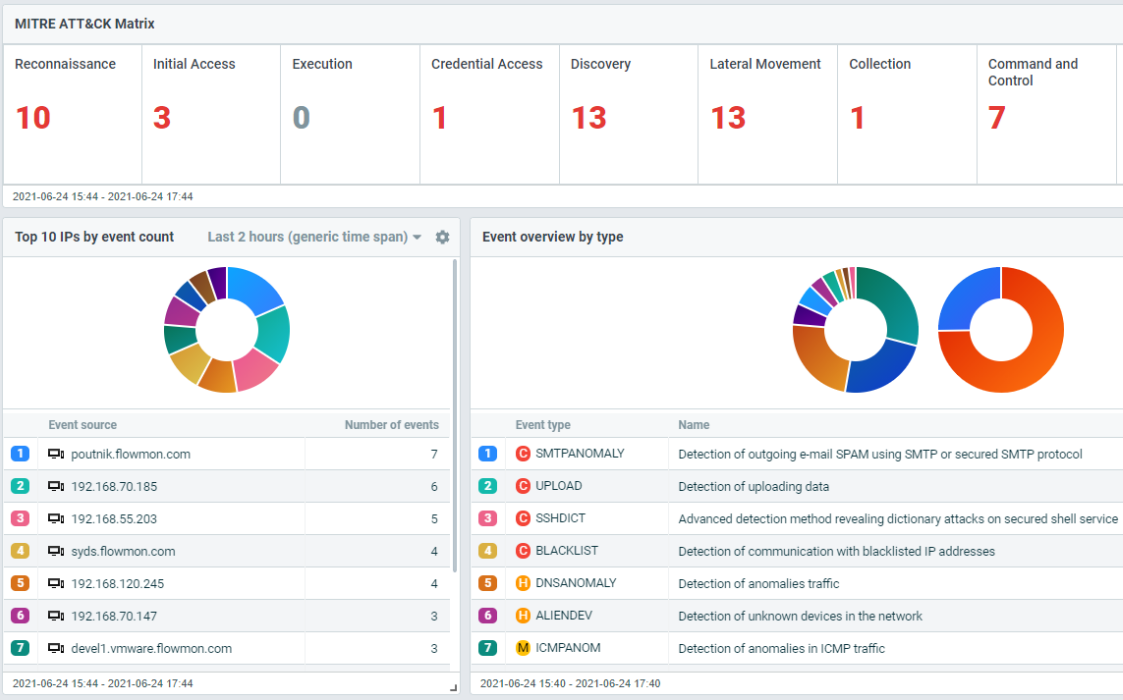

Výhoda v každé fázi kompromitace

Flowmon ADS přidává do vaší bezpečnostní matice síťově orientovanou obrannou vrstvu (viz SOC Visibility Triad), která odhalí i nepatrné síťové anomálie indikující aktivitu neznámých a vnitřních hrozeb, které nelze odhalit pomocí zabezpečení perimetru a koncových bodů. Přehledná vizualizace v rámci MITRE ATT&CK® frameworku následně informuje o rozsahu, závažnosti a dalším vývoji narušení.

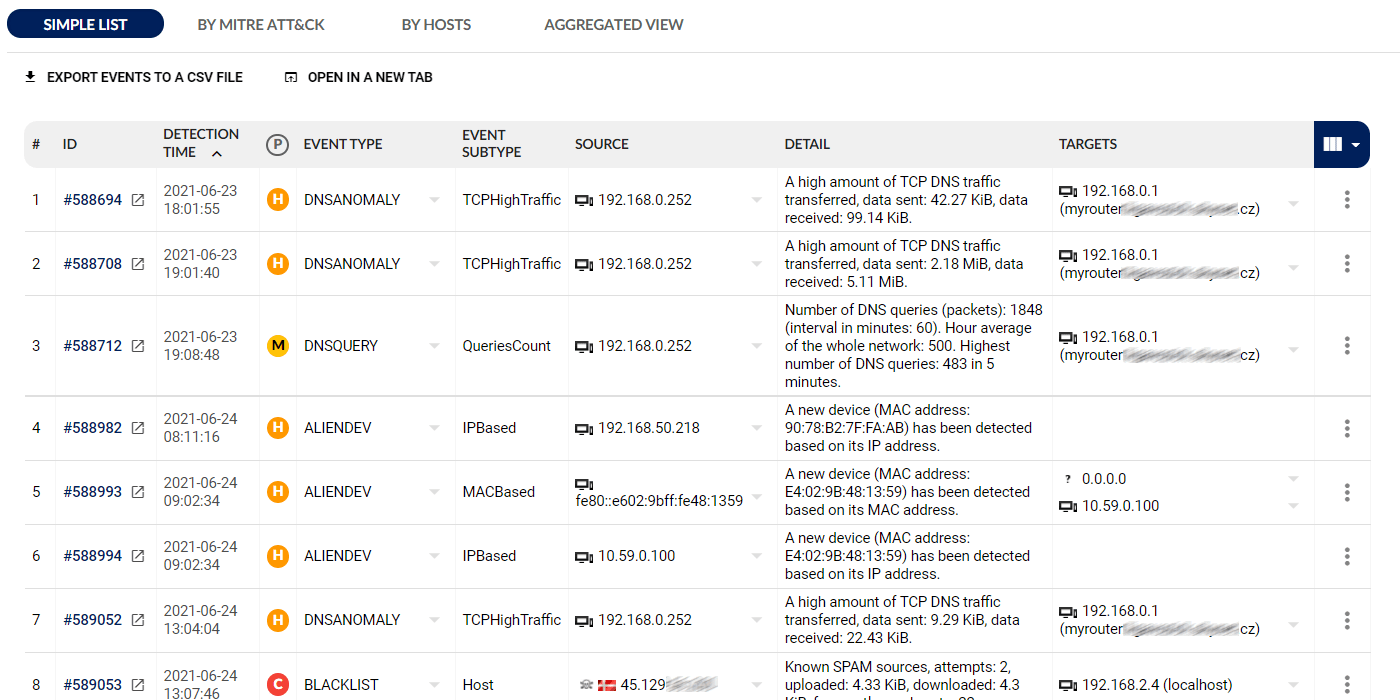

Automatická detekce a reakce na síťové hrozby (NDR)

Díky více než 40 detekčním metodám využívajícím umělou inteligenci a více než 200 sofistikovaným algoritmům jsou všechny hrozby odhaleny okamžitě a zcela automaticky. Odhalte neznámé hrozby, malware, ransomware, zneužití zranitelnosti Windows DNS serveru SIGRed, útok trojany nebo hrozby skryté v šifrovaném provozu. ADS lze integrovat s NAC, autentizační službou, firewallem nebo jinými nástroji pro okamžitou reakci na incident.

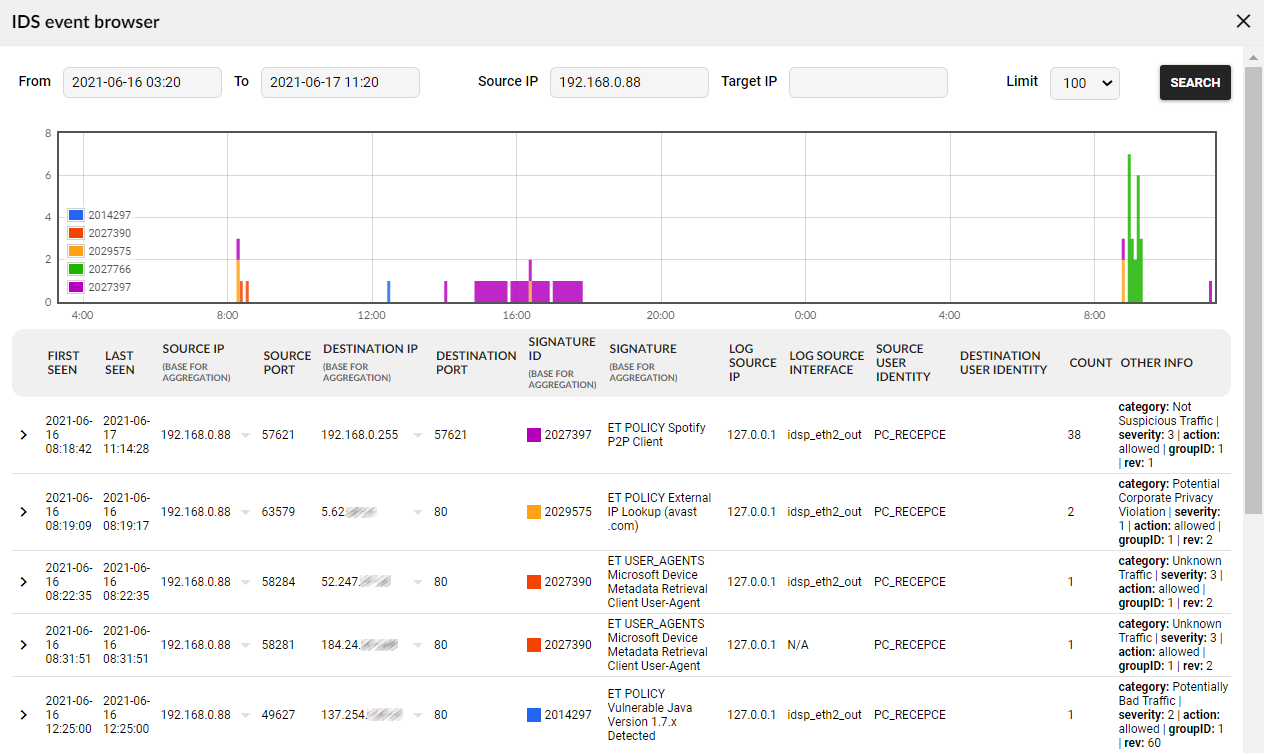

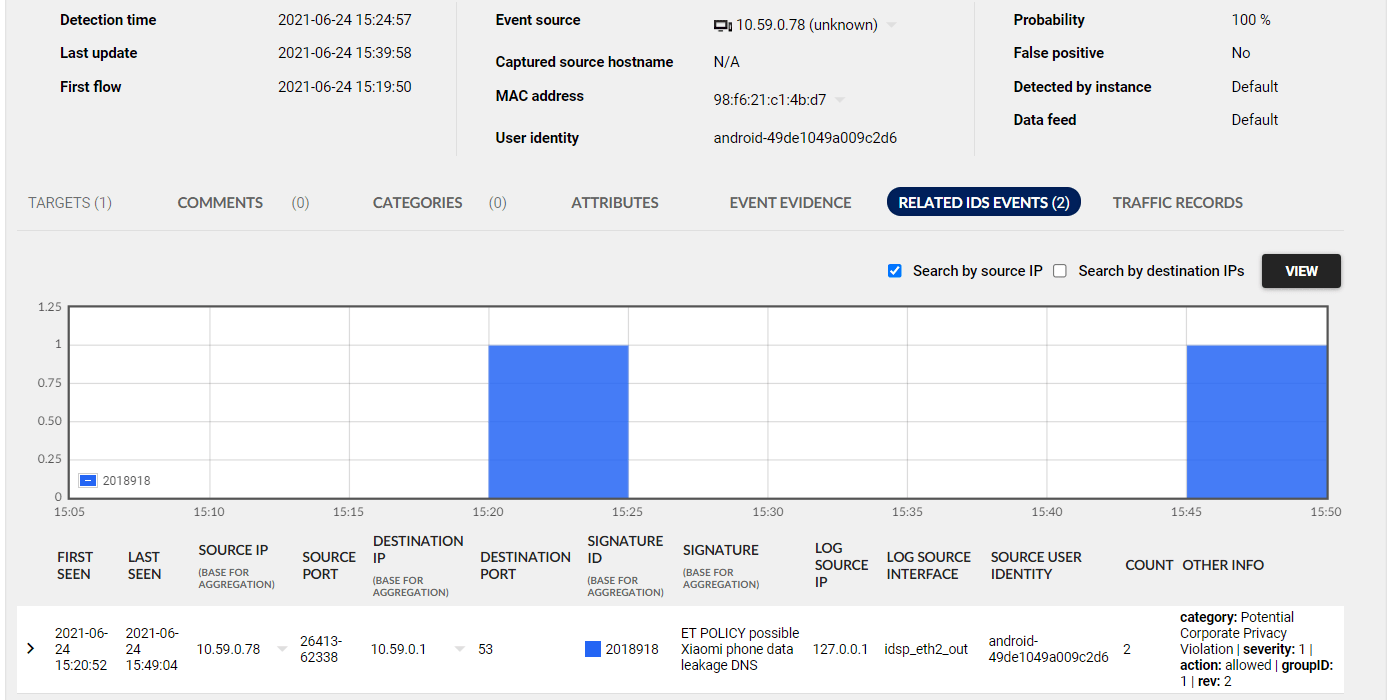

Suricata IDS

Flowmon ADS obsahuje vestavěný kolektor IDS, který přijímá události ze Suricata IDS. Umožňuje tak ADS pokrýt více vektorů útoku kombinací toho nejlepšího z obou přístupů - tzv. bez signatury, respektive založeného na signaturách. Události IDS se zobrazují v uživatelském rozhraní, kde je možné je filtrovat a analyzovat. Jsou také součástí událostí detekovaných systémem ADS, aby poskytly další kontext k detekované události.

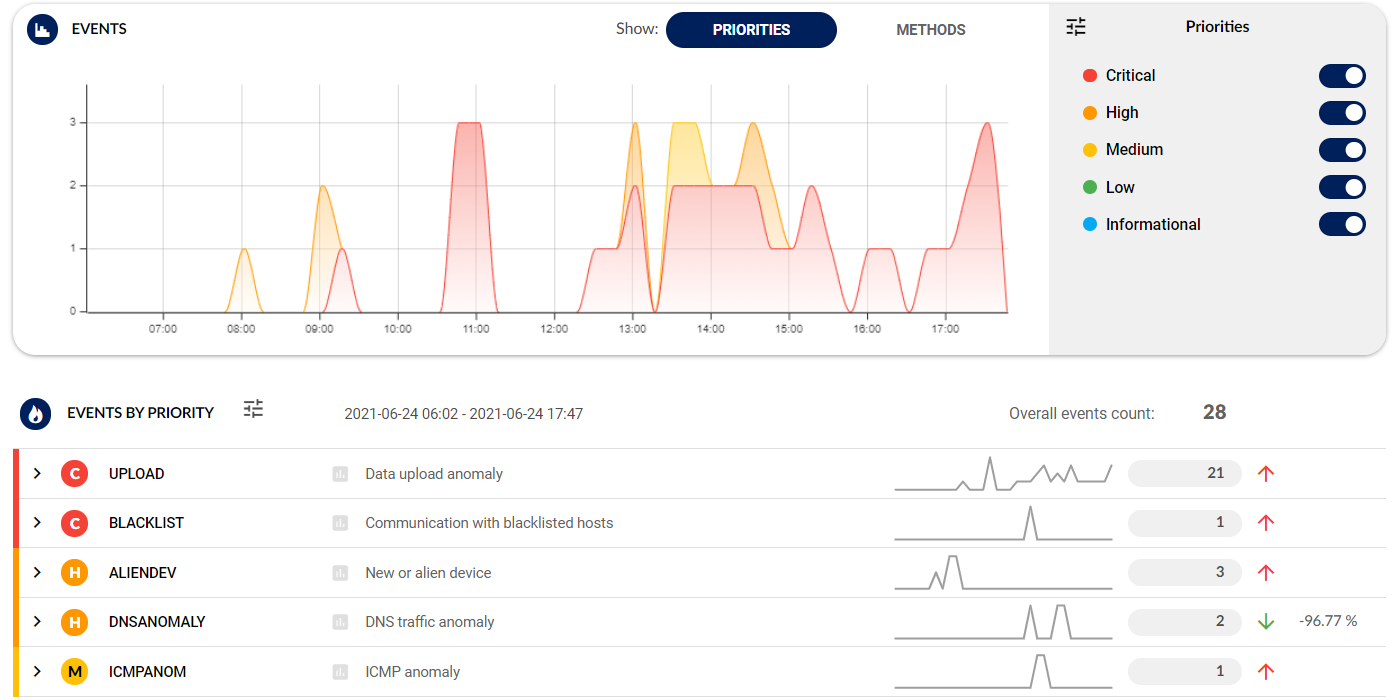

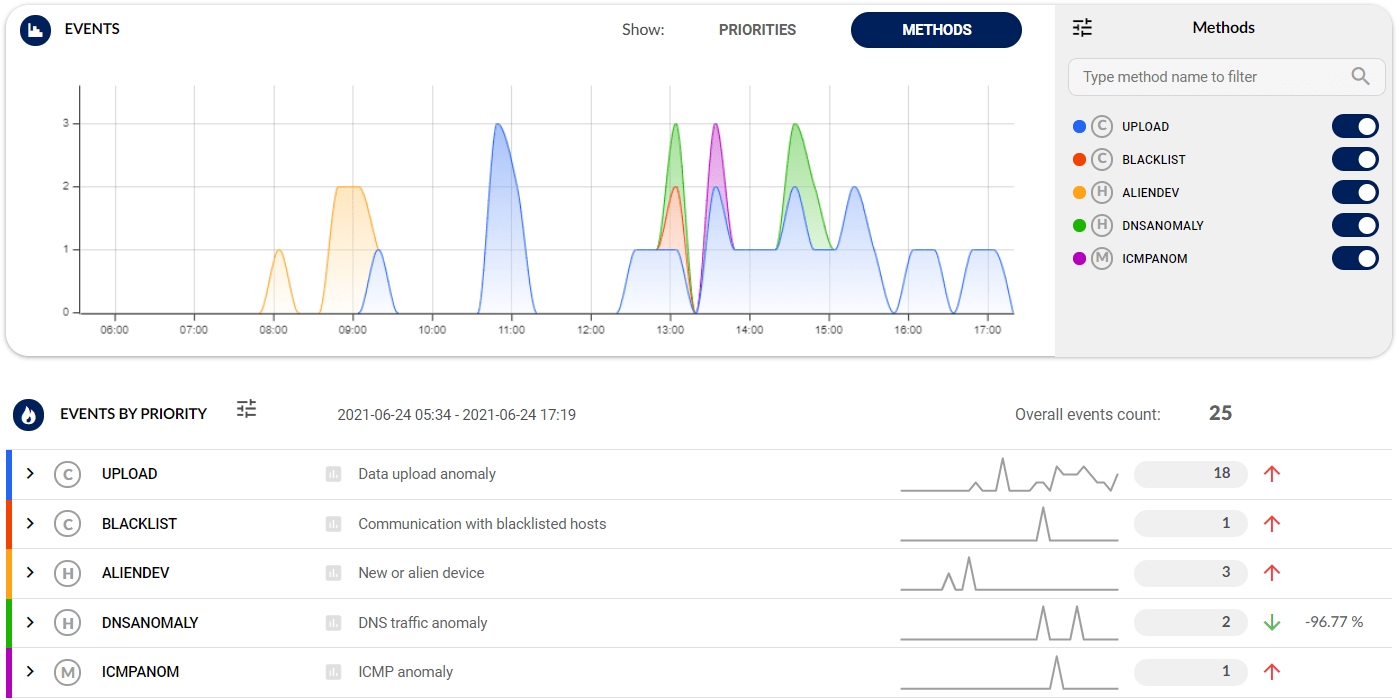

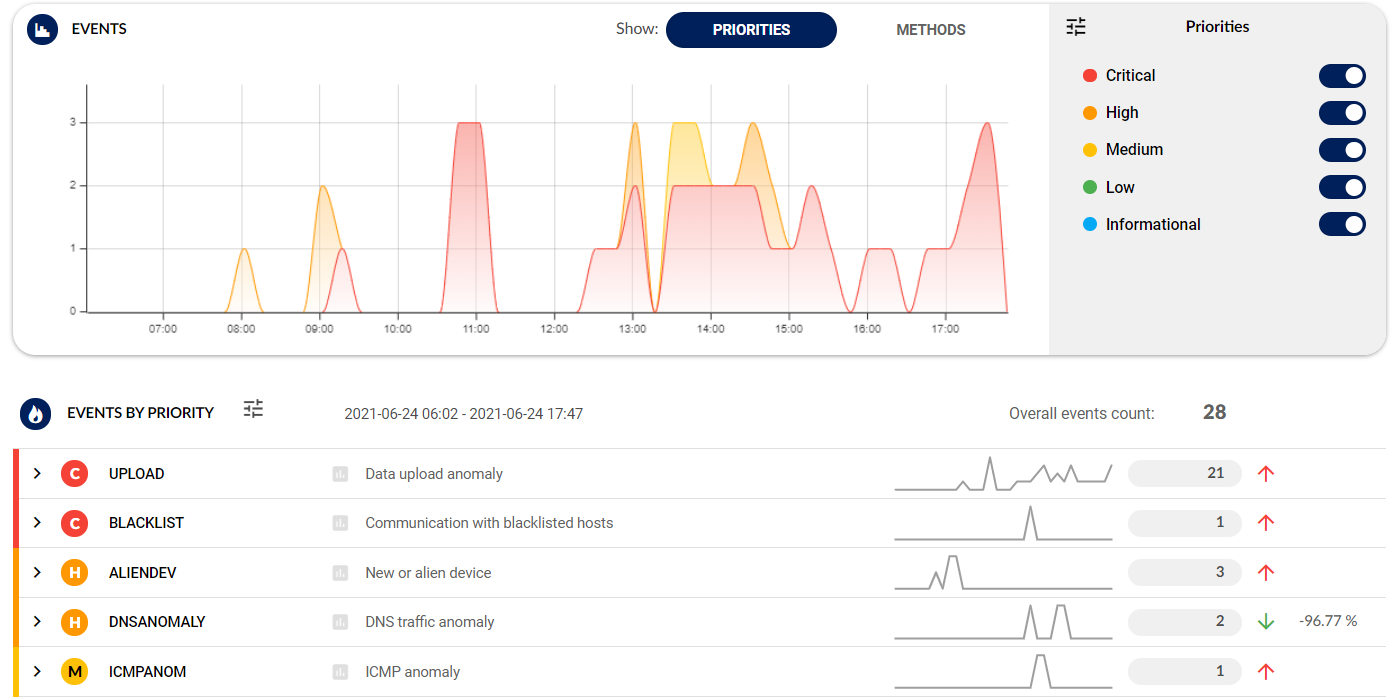

Minimalizace falešných poplachů

Zaměřte se pouze na relevantní problémy. ADS rozlišuje mezi anomáliemi a běžným provozem a upozorní vás pouze v případě, že se jedná o skutečné nebezpečí. Detekované bezpečnostní události jsou řazeny dle závažnosti. Vestavěná expertní databáze dokáže poskytnout požadovaný kontext, čímž pomáhá zvýšit povědomí o situaci a urychlit vaši reakci.

Vlastnosti Flowmon ADS

Pokročilá reakce na událost

Reakci na útok lze automatizovat například integrací se síťovými nebo autentifikačními nástroji. Jakmile je detekována událost, Flowmon se může spojit například s Cisco ISE prostřednictvím pxGrid a dát podezřelou IP adresu do karantény.

Evidence a analýza útoku

Podezřelou událost Flowmon zobrazuje v její úplnosti. Evidence útoku, včetně potřebného kontextu, vizualizace, síťová data nebo záznam provozu v plném rozsahu pro forenzní analýzu umožňuje rychlé a správné rozhodování.

Uživatelsky definované metody

Možnost definovat vlastní pravidla pomocí syntaxu podobného SQL dává plnou flexibilitu pro vytváření vlastních detekčních metod.

Detekce s využitím umělé inteligence

Pokročilý detekční engine Flowmonu využívá strojového učení a modelování entropie pro detekci podezřelého chování a anomálií v síťovém provozu. Díky tomu je možné odhalovat útoky typu APT, malware, vnitřní a další hrozby obcházející signaturní nástroje.

Vzory chování

Vzory chování umožňují odhalit podezřelou aktivitu uživatelů, zařízení nebo serverů. Porozuměním chování protokolů jako je DNS, DHCP, ICMP a SMTP zle odhalit exfiltraci dat, průzkum sítě vedený útočníky a další nežádoucí aktivity.

Průvodce konfigurací

Systém Flowmon obsahuje předdefinované konfigurace pro celou řadu typů sítí. Po počáteční konfiguraci dochází k automatickému přizpůsobení systému pomocí průvodce, díky čemuž lze maximalizovat relevanci detekovaných eventů.

Prioritizace a reporting

Využijte předdefinovaná pravidla pro prioritizaci událostí nebo stanovte svá vlastní na globální, skupinové nebo uživatelské úrovni. Vytvářejte vlastní dashboardy pro bezpečnostní specialisty, správce sítě, pracovníky helpdesku nebo manažery.

“Flowmon je nedílnou součástí komplexního systému, která sbírá data o síťovém provozu od partnerských institucí a detekuje anomálie, čímž nám dopomáhá zlepšovat obranyschopnost jednotlivých organizací obohacením o globální bezpečnostní nadhled.”

Stanislav Bárta

Vedoucí oddělení analýzy síťového provozu

Jak to funguje

-

1. Detekce

Strojové učení, adaptivní baselining, heuristika, vzorce chování, reputační databáze, detekce založená na signaturách – využívá řady detekčních mechanismů analyzujících síťový provoz z různých pohledů a pokrývá tak širší spektrum scénářů.

- 2. Reportování

- 3. Třídění

- 4. Reakce

Integrace

Flowmon slouží jako důležitý zdroj informací pro log management, SIEM, big data platformy a systémy pro správu incidentů nebo automatizační bezpečnostní nástroje. Můžete jej integrovat s komplementárními nástroji a platformami, například pomocí syslog, SNMP, REST API nebo pomocí skriptů.

Identita uživatele

Zjistěte, který uživatel nebo hostname byl zapojen do útoku pomocí sbírání logů z autentifikačních systémů a jejich korelováním ve Flowmonu. Každá autentifikační služba nebo výrobce umožňující propojení přes syslog je podporován, včetně Cisco ISE a AD/LDAP.

Síťová telemetrie

Využijte svoji stávající infrastrukturu jako sensor. Generujte NetFlow, IPFIX, jFlow nebo NetStream ze síťových prvků a dalších zdrojů, jako jsou veřejná cloudová prostředí, firewally, virtualizační platformy nebo packet brokery.

Logování a reporting

Posílejte do svého log management nástroje nebo SIEMu komplexní logy společně s dalšími informacemi přes syslog nebo SNMP. Maximalizujte viditelnost napříč IT prostředím nebo automaticky logujte události do svého ticketovacího systému.

Blokování útoku

Automatizujte reakci na bezpečnostní incident pomocí integrace Flowmonu s firewally, SDN kontrolery a dalšími technologiemi pro řízení přístupu k síti nebo incident response nástroji. Nebo si připravte vlastní mitigační scénář, který se spustí, jakmile se objeví bezpečnostní incident.

MISP

Využijte komunitně vytvářenou databázi hrozeb a detekujte je pomocí indikátorů narušení (Indicators of Compromise). Zužitkujte data od více jak 6000 MISP přispěvatelů.

Více o ADS

Spojte se s námi

Máte otázky k produktům nebo řešením? Rádi se s vámi spojíme a vše probereme.

Kontaktovat