2022年も「ランサムウェア」と「標的型攻撃」が脅威に - Emotet 復活でさらに高まる PPAP のリスク

2020年に世界中へ蔓延した新型コロナウイルス感染症(COVID-19)は、2年経った現在でも衰えることなく猛威を振るっています。そして私たちは、この現実世界と同じくサイバー空間でも、コンピュータウイルスの脅威に悩まされ続けています。他にも様々なサイバー攻撃が行われており、その手法はますます巧妙になり、被害も広がっています。今回は、これらのセキュリティ脅威の最新事情について説明します。

IPAが情報セキュリティ10大脅威2022を発表

2022年1月27日、日本のIT国家戦略を支えるIPA(情報処理推進機構)が「情報セキュリティ10大脅威 2022」を公開しました。これは社会的に影響の大きかったセキュリティ脅威のランキングで毎年発表しています。2021年の10大脅威は、以前このブログでも取り上げました。

出所:IPA「情報セキュリティ10大脅威 2022」

https://www.ipa.go.jp/security/vuln/10threats2022.html

今回、企業などの「組織」に対する脅威として挙げられた10大脅威のうち、1位と2位は昨年と同じ「ランサムウェアによる被害」と「標的型攻撃による機密情報の窃取」でした。3位と4位も、順位は入れ替わったものの「サプライチェーンの弱点を悪用した攻撃」と「テレワーク等のニューノーマルな働き方を狙った攻撃」で、上位は同じ顔ぶれになりました(10位までのうち9個が昨年と同じ)。つまり、組織におけるセキュリティの課題は一向に解決されていないと言えます。これは、次に示す東京商工リサーチの調査結果からも明らかです。

情報漏洩・紛失事故件数は過去10年間で最多に

2022年1月17日に東京商工リサーチは、2021年に国内上場企業とその子会社で情報漏洩・紛失事故を公表した企業は120社で、137件574万人分だったと発表しました。この企業数と事故件数は、調査を開始した2012年以降の10年間で最多となっています。

これらの数字は、あくまでも公表があったものだけですが、非公表のものや気づいていないものも含めると、実際はさらに多くの被害があると考えられます。

事故の原因としては、「ウイルス感染・不正アクセス」の68件(49.6%)が最も多く、次いで「誤表示・誤送信」(メールの送信間違いなどの人為的なミスが中心)が43件(31.3%)でした。

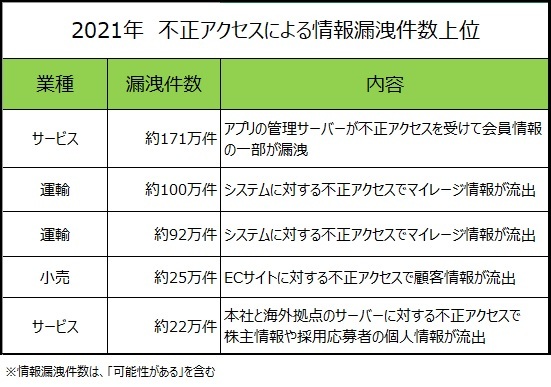

これらの事故のうち、不正アクセスによる個人情報漏洩・紛失件数だけをまとめたものが以下の図です。

出所:東京商工リサーチ(※情報漏洩・紛失件数は「可能性がある」を含む)

https://www.tsr-net.co.jp/news/analysis/20210117_01.html

東京商工リサーチによると、不正アクセスなどによるサイバー攻撃は深刻化する一方で、海外から狙われる例も増えており、巧妙化やグローバル化が進んでいるということです。この傾向は2022年も続くと見られており、具体的な脅威の一つとして「Emotet」(エモテット)の再活発化が挙げられています。

Emotet の復活でPPAPはさらに高リスクへ

Emotet は、2020年にランサムウェア被害のきっかけとして猛威を振るったコンピュータウイルスです。2021年1月に一度は終息しましたが、同年11月から再び活動が観測されるようになりました。

IPAは昨年から注意勧告などを行ってきましたが、2022年になると懸念したとおり Emotet の被害が急増。国内企業が感染被害を次々と公表する事態となっています。今年だけでも、建設業、日用品・薬品製造業、イベント業、印刷業、金融業、新聞業といった幅広い業界で被害が報告されています。

Emotet は感染すると、別のマルウェアをダウンロードしたり、メールの履歴に基づいて自分自身を添付ファイルとして送信・拡散したりする機能を備えています。メールの件名に、東京オリンピック・パラリンピックや新型コロナウイルス感染症など、私たちが気になる話題を盛り込んだものも確認されています。しかも、自分の友人や同僚から送られてきたメールであれば、何の疑いもなく添付ファイルを開いてしまう可能性は高いでしょう。

具体的な手口としては、Excel ファイルのマクロ機能やパスワード付きZIPファイルを悪用したものが多く、対策の一つとしてメールによる添付ファイルやり取り(いわゆる「PPAP」)の禁止が謳われてきました。

2020年11月に日本政府が提唱した「PPAPの利用廃止」は、このようなセキュリティ対策も意図したものですが、1年以上が経過した今でもPPAPは残っているようです。

EmoCheck で感染の有無を確認

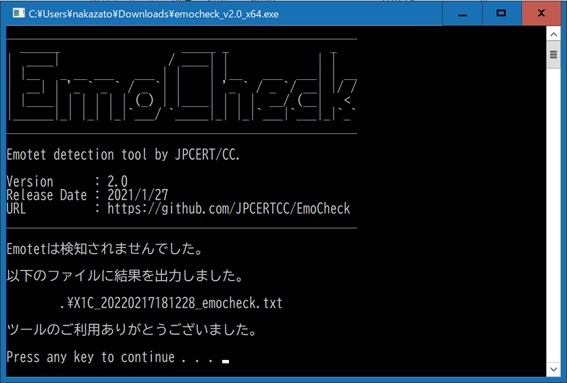

Emotet の感染拡大を受けて、日本国内におけるインターネットセキュリティ研究組織のJPCERTコーディネーションセンター(JPCERT/CC)では、Emotet に関する情報発信に加え、感染の有無を確認するためのツール「EmoCheck」を開発・公開しています。

EmoCheck の画面(感染していない状態)

感染チェックに時間はかからないので、一度チェックしておくことをおすすめします。ただし、Emotet も変化しており、この先 EmoCheck による検出をかいくぐる種類が登場する可能性はあります。実際、EmoCheck も Emotet の変化に対応するためにバージョンアップを重ねています。チェックの結果がすべてというわけではない点も覚えておきましょう。

新型コロナウイルス感染症でも次々と変異株が現れ、ワクチンをかいくぐって感染・発症するケースが相次いでいます。サイバースペースのウイルスも、現実のウイルスと同様に厄介な存在であることは確かです。

PPAP代替ソリューションとしておすすめの MOVEit

Emotet をはじめランサムウェアや標的型攻撃では、手法としてメールが多く使われます。根本的な対策は、やはりPPAPを含むメールを使ったファイルのやり取りの禁止でしょう。現実問題として、ZIPファイルが添付されたメールを受信拒否する企業も増えているため、ビジネスを続けるなら禁止以外の選択肢はありません。さらに、万が一侵入を許しても情報にアクセスできないようにするための暗号化やテレワーク時代に適したクラウド化なども必須です。

プログレスの MOVEit は、このようなニーズに応える安全なマネージド・ファイル・トランスファー・ソリューションです。社員が個人情報を含むデータをメールで送信したり、なりすました相手から危険なファイルをメールで受信したりする心配がなくなります。高度なセキュリティ機能と世界的に認められたAES-256暗号化方式を採用しているため、機密情報の漏洩も防止できます。また重要なデータを暗号化保存し、ランサムウェアなどのハッカーに対し自社のデータを無価値化することができます。

PPAPの代替ソリューションとしてぜひ検討してみてください。