Flowmon ADS

Sistema de detección de anomalías en la red

Impulsado por un motor de detección inteligente, Flowmon ADS aprovecha los algoritmos de análisis de comportamiento para detectar anomalías ocultas dentro del tráfico de red para exponer comportamientos maliciosos, ataques contra aplicaciones de misión crítica, violaciones de datos e indicadores de compromiso.

Flowmon ADS Beneficios

Sella la brecha

Entre la protección perimetral y la protección de endpoints.

Exponer las brechas

Ransomware, malware, amenazas internas y desconocidas, etc.

Machine learning

Aproveche la tecnología inteligente para detectar amenazas que otros pasan por alto.

Características principales

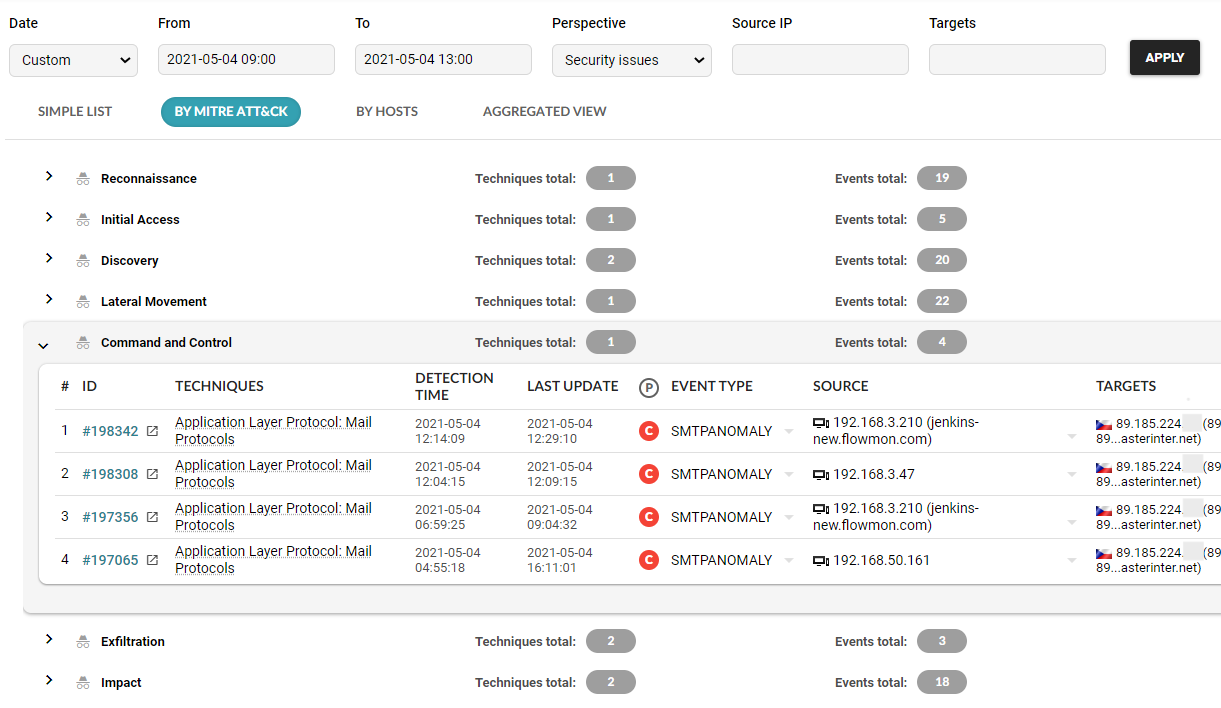

Ventaja en cada etapa del compromiso

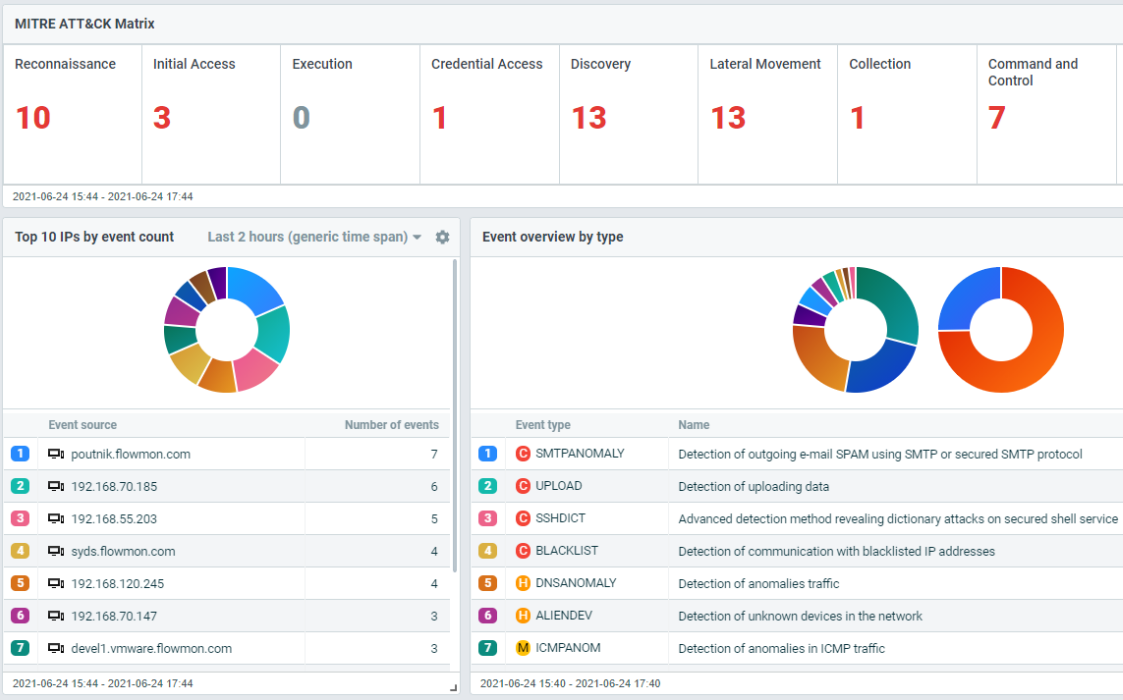

Flowmon ADS agrega la capa de defensa centrada en la red a su matriz de seguridad (consulte la tríada de visibilidad de SOC) para detectar las anomalías de red más leves que indiquen la actividad de amenazas desconocidas e internas indetectables por la seguridad perimetral y de endpoints. La visualización de incidentes contextual en el marco MITRE ATT&CK® lo mantiene informado sobre el alcance, la gravedad y el desarrollo futuro de la infracción.

Detección y respuesta automatizadas (NDR)

Las amenazas se detectan de forma temprana, instantánea y automática gracias a 40+ métodos basados en IA y 200+ algoritmos. Revele amenazas desconocidas, malware, ransomware, explotación de SIGR de DNS de Windows, ataques de troyanos o amenazas ocultas en el tráfico cifrado. El ADS se puede integrar con el control de acceso a la red, la autenticación, el cortafuegos y otras herramientas para una respuesta inmediata a incidentes.

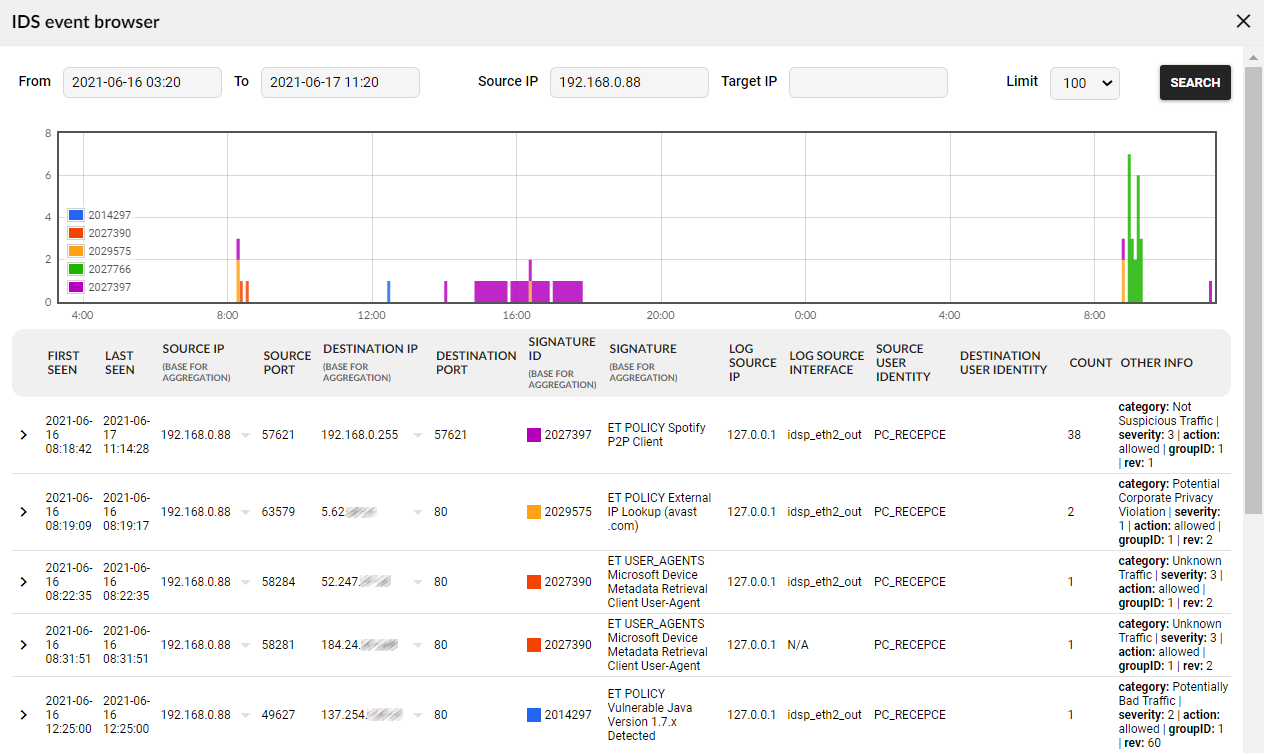

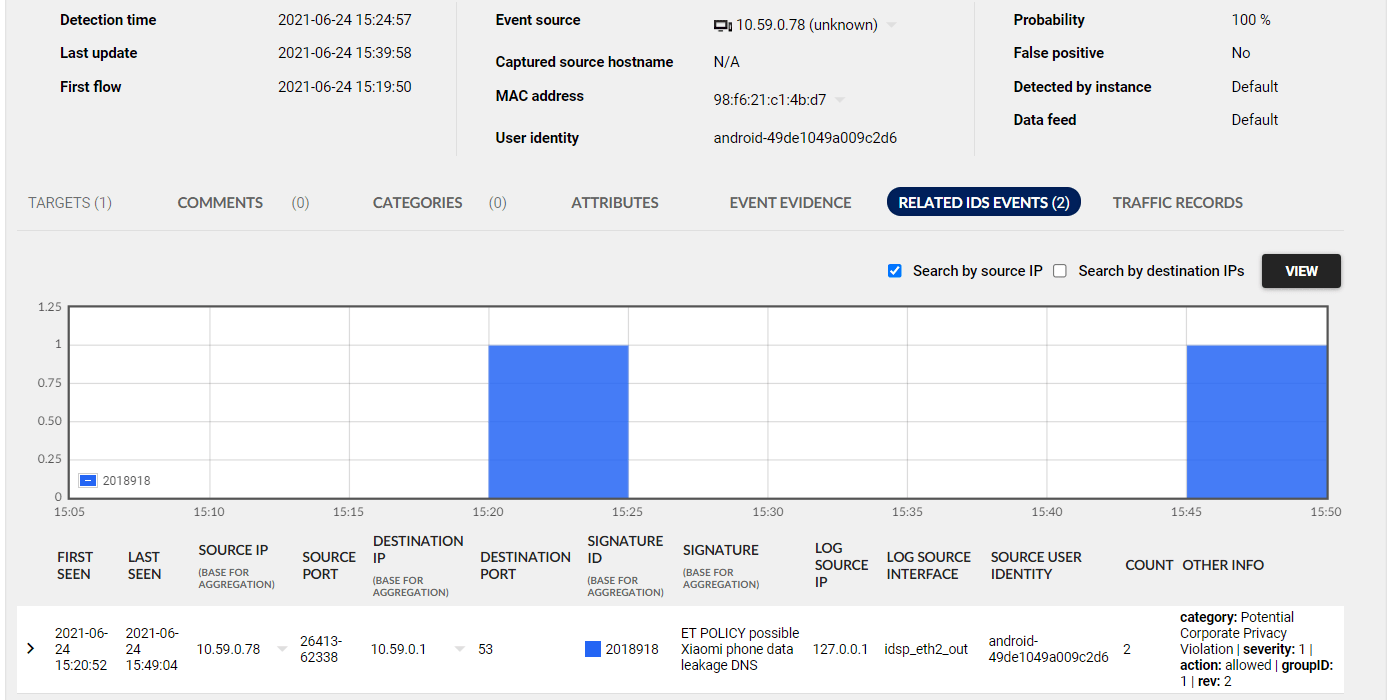

Aproveche la sonda IDS de Flowmon con tecnología de Suricata

Flowmon ADS incluye un recopilador IDS integrado que recibe eventos de Flowmon IDS Probe con tecnología Suricata y permite que el sistema cubra más vectores de ataque al combinar lo mejor de los dos enfoques sin firma y basados en firmas.

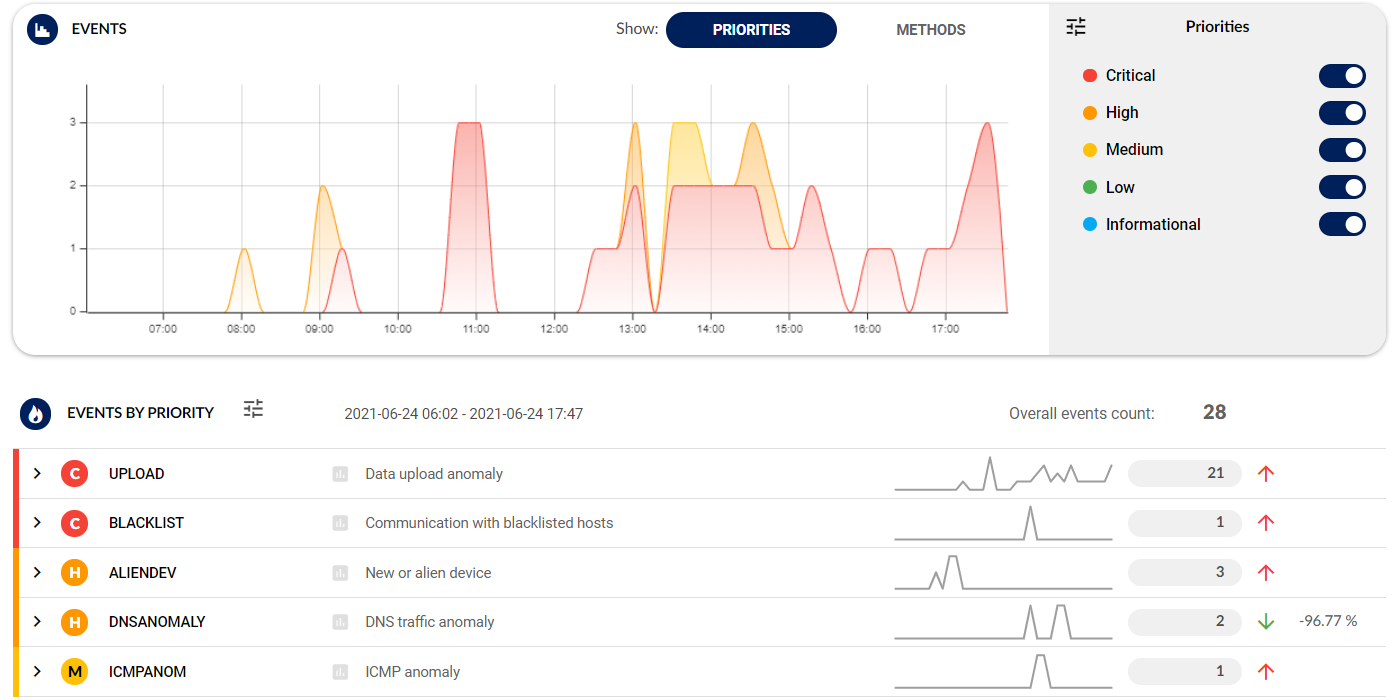

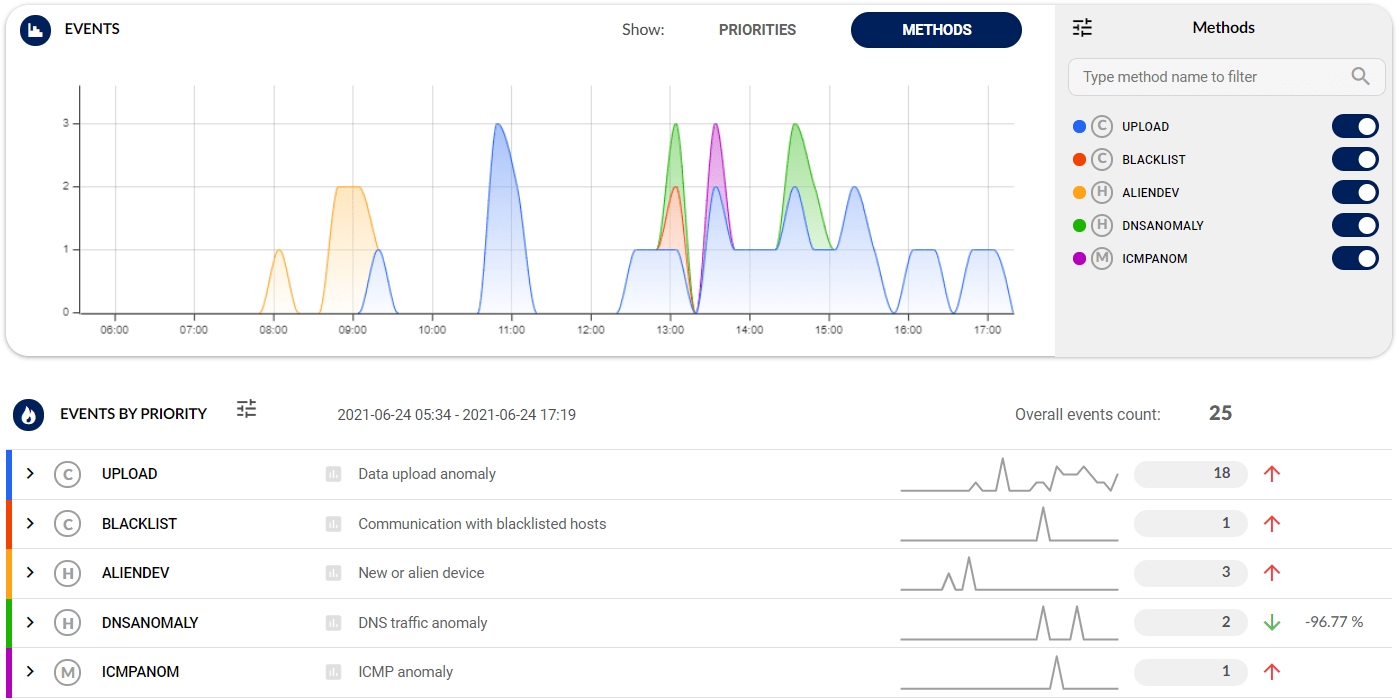

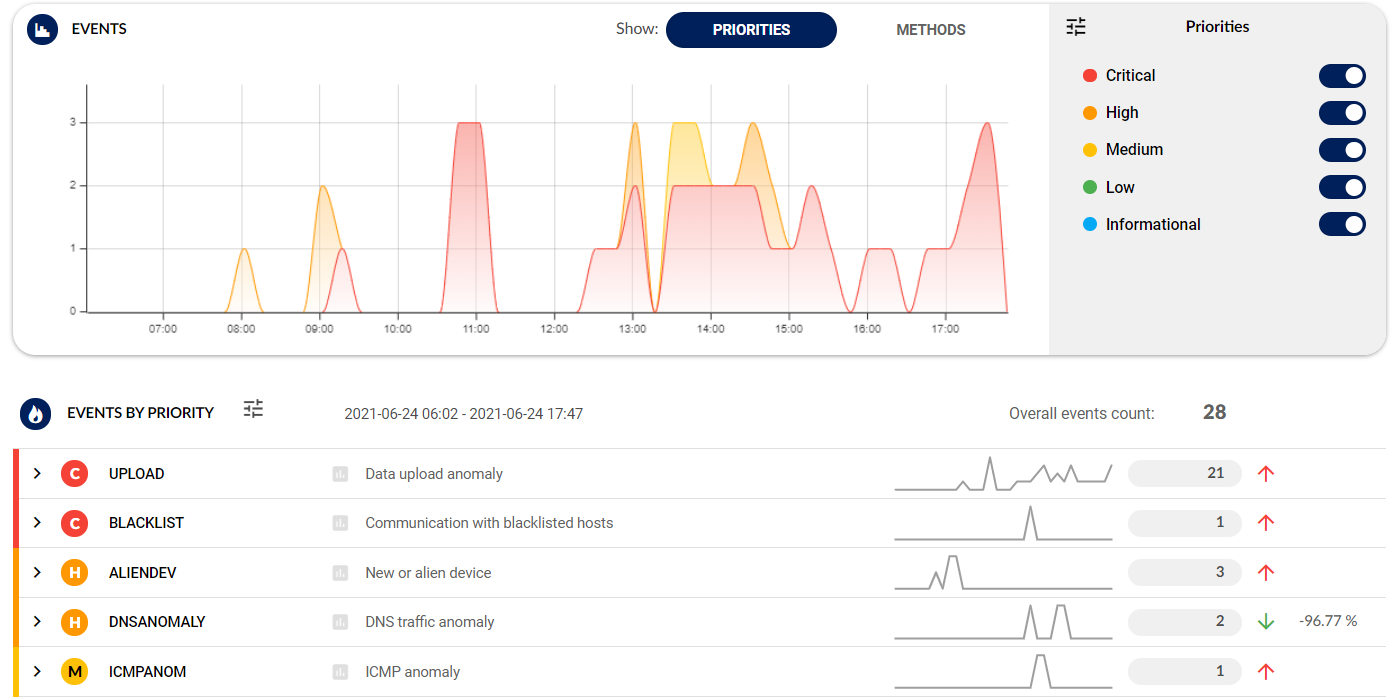

Minimice los falsos positivos y manténgase enfocado

Enfócate solo en temas relevantes. El ADS distingue entre anomalías y tráfico normal y solo le avisa cuando se produce un peligro real. Los eventos de seguridad detectados se clasifican por gravedad, y la experiencia integrada de la solución mejora su conocimiento de la situación y acelera la clasificación y la respuesta.

Lista de Funciones de Flowmon ADS

Configuración wizzard

El sistema viene con configuraciones predefinidas para una variedad de tipos de red y ajusta automáticamente la configuración después de la configuración inicial mediante un asistente simple. A continuación, mediante la gestión de falsos positivos, maximice la relevancia de los eventos detectados.

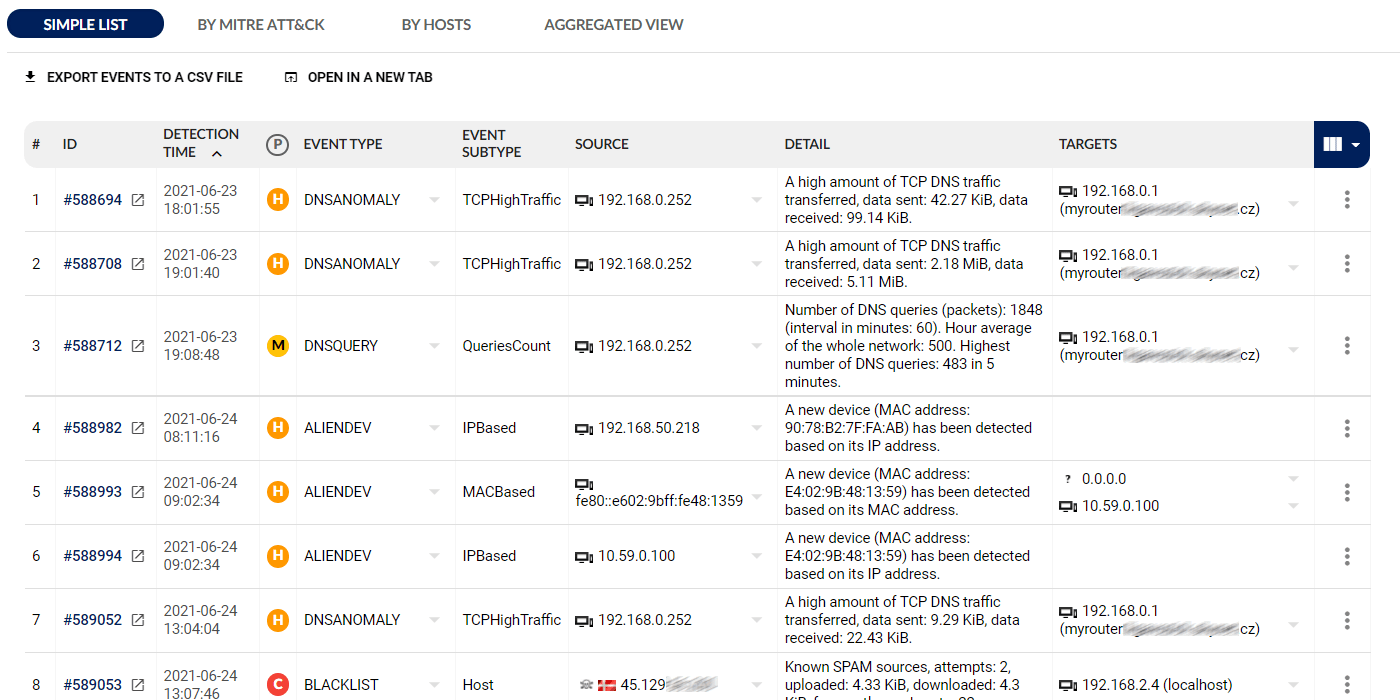

Pruebas y análisis de ataques

Comprenda cada evento sospechoso en su complejidad. Las pruebas ricas en contexto, la visualización, los datos de red o los rastros completos de paquetes para análisis forense permiten tomar medidas decisivas con prontitud.

Priorización y presentación de informes

Utilice la priorización lista para usar o aplique sus propias reglas de gravedad a nivel global, de grupo o de usuario. Cree paneles personalizados para seguridad, redes, servicio de asistencia de TI o administradores en función de sus intereses.

Activación avanzada de acciones

Responda a los ataques automáticamente a través de la integración basada en scripts con herramientas de red o autenticación. Al detectar un evento, Flowmon puede conectarse, por ejemplo, a Cisco ISE a través de pxGrid, y poner en cuarentena la dirección IP maliciosa.

Automatización de la grabación de ataques

Activa la captura de paquetes completos automáticamente al detectar un evento. Gracias al búfer de memoria continua, el seguimiento de paquetes registrado incluye datos de red, incluso del período anterior al inicio del ataque. Usar un filtro para almacenar la comunicación de ataque en particular solamente.

Métodos definidos por el usuario

Cree métodos de detección personalizados de forma flexible. Marca de alerta el tráfico malicioso, no deseado o interesante específico del entorno de red o las políticas del cliente. Solo necesita crear una regla en una sintaxis similar a SQL.

Patrones de comportamiento

Detectar el mal uso y el comportamiento sospechoso de los usuarios, dispositivos y servidores. Al comprender protocolos como DNS, DHCP, ICMP y SMTP, puede revelar la exfiltración de datos, el reconocimiento, el movimiento lateral y otras actividades no deseadas.

“Flowmon is an integral part of a complex system that collects network data from partner institutions and detects traffic anomalies, allowing us to enhance the interception capability of each organization with a global security perspective.”

Stanislav Barta

Head of the NTA Department

Explicación de la detección y la respuesta

-

1. Detección

El aprendizaje automático, la línea de base adaptativa, la heurística, los patrones de comportamiento, las bases de datos de reputación, la detección basada en firmas, todo combinado en una capacidad versátil que examina el tráfico de red desde múltiples puntos de vista y, por lo tanto, cubre un espectro más amplio de escenarios.

- 2. Presentación de informes

- 3. Triaje

- 4. Respuesta

Integraciones

Flowmon sirve como una fuente crítica de información para la gestión de registros, SIEM, plataformas de big data, manejo de incidentes o herramientas de respuesta. Puede integrarlo a través de syslog, SNMP, correo electrónico, API REST o scripts personalizados.

Telemetría de red

Aproveche su infraestructura existente como sensores que generan NetFlow, IPFIX, sFlow, jFlow o NetStream desde dispositivos de red y otras fuentes de datos, como equilibradores de carga, plataformas de nube pública, firewalls, plataformas de virtualización y paquetes Corredores.

Registro y generación de informes

Alimente su sistema de administración de registros o SIEM con un registro completo con mensajes syslog o SNMP ricos en contexto. Maximice la visibilidad en todo el entorno de TI o registre eventos en sus herramientas de emisión de tickets automáticamente.

MISP

Aproveche la inteligencia de amenazas de la comunidad y detecte amenazas utilizando indicadores de compromiso compartidos por más de 6.000 participantes del MISP.

Identidad de usuario

Vea qué usuario o nombre de host ha participado en un ataque recopilando datos de registro del sistema de autenticación y correlacionándolos en Flowmon. Se admite cualquier proveedor o servicio de autenticación habilitado para syslog, incluidos Cisco ISE y AD/LDAP.

Bloqueo y respuesta a ataques

Integre Flowmon con firewalls, controladores SDN u otras tecnologías para el control de acceso a la red o la respuesta a incidentes para automatizar completamente la reacción ante un incidente de seguridad. O simplemente programe su propio escenario de mitigación para que se active cuando se active un valor evento ocurre.

Entra en Contacto

Tiene preguntas sobre nuestra solución o quiere tener una sesión con nuestros expertos escriba un mensaje.

Entre en contacto