各類 MOVEit 資源

FERPA、HIPAA 及檔案傳輸與儲存的合規性

隨著資料洩露的風險不斷提升,法規遵循有其必要。透過適當的加密、使用者管理、網路保護及使用受管檔案傳輸,避免不符合 FERPA 及HIPAA 規定。

資料洩露的代價是對您組織的信任。儘管在任何行業都是如此,但暴露病患或學生的資訊可能要背負更大的汙名。FERPA、HIPAA 及檔案傳輸與儲存的合規性是健康照護業及教育業中的必要條件。

隨著遠端工作越來越常在辦公室外進行檔案傳輸,合規性的重要性更甚以往;損害罰款及費用的風險持續攀升。

HIPAA 的適用對象為何?

FERPA 及 HIPAA 適用於兩種不同的群體,兩者有部分重疊,例如學校儲存學生資訊的情況。但《健康保險可攜性與責任法(Health Insurance Portability and Accountability,HIPAA)》主要是適用於醫療領域的公司及組織。

依照該法,您需要保障各類電子、書面或口頭病患資訊的安全。在共享資料時,組織必須將受保護健康資訊(protected health information,PHI)打馬賽克。

HIPAA:

- § 164.308(a)(5)(ii)(C):要求組織實施登入監控,包含嘗試及不一致的情況

- § 164.308 (a) (1) (ii) (B):需要實施資安措施以降低風險

- § 164.308(a)(1)(ii)(D):需要定期檢視資訊系統活動的程序

- § 164.312(a)(2)(i):需要追蹤及識別使用者的系統

- § 164.312(a)(2)(iv) and (e)(2)(ii):要求健康照護組織實施可取得的最強加密標準

- § 164.312(b):需要組織實施軟體及程序機制,記錄包含可識別資訊在內的系統中活動

利用儲存病患資料的檔案傳輸服務以便遠端雇員及公司提供分析服務,健康照護公司必須注意這些要求。違規的罰款從100美元到50,000美元不等,更不用說對病患信任的潛在損害。

何時應遵循 FERPA

HIPAA 適用於健康照護業,而學校及教育機構則受到 FERPA 的約束。所有接受美國教育部資金的學校及與此等學校往來的學校,都必須遵守《聯邦教育權利及隱私法(Federal Educational Rights and Privacy Act)》。

特定類型的個人身分識別資訊(personal identifying information,PII)像是成績等,除極少數的例外情況外,不得提供給任何人。只有具有正當教育利益的教師及官員、授權的稽核人員及取得家長明確同意的個人或團體,才能合法存取此資訊。

許多州在 FERPA 之上頒布了更嚴格的法規。科羅拉多州要求任何儲存及傳輸學生資的組織制定符合國家法律的計畫,並提交合規性標準、稽核及違規程序供審查。自2013年起,至少有44州頒布了法律。

HIPAA 是否適用於學校?

雖然學校是教育機構,但 HIPAA 有時也適用。學校可能會保留有關身體活動、疾病及心理健康的病患記錄。

所有病患資訊都受到 HIPAA 的約束。學校必須採取適當步驟保護此等資料。

是否需要遵循 HIPAA 及 FERPA 指南?

HIPAA 包含一套可定址及要求的活動。FERPA 要求教育組織竭盡全力保護學生資訊。兩項法律均未制定具體標準;這帶來了靈活性,但也可能造成困擾。

雖然法律經常要求您採取一切合理措施來保護可識別資訊,但這並不意味著您可以忽視它們。若無法遵守法令的可定址部分,HIPAA 會要求您制定合理的替代方案;同樣重要的是2020年資料洩露的平均成本為386萬美元,同時還會因為缺乏合規性而失去資金且被罰款。

揭露及檔案傳輸

在許多情況下都會發生揭露個人身分識別資訊之情事,不論是 PII 或 PHI;並非實際將個人身分識別資訊發送或出示給資格不符的人士才算是違反這些法律。懷有惡意甚至不是必要條件。

未加密的傳輸會經由您的網路揭露資訊,過度廣泛的使用者權限會導致沒有資格的人士能存取並損害私人資料,而針對沒有做好準備之目標的攻擊者則會帶來可怕的後果。揭露可能是有意、無意、惡意或附帶。

檔案傳輸及儲存特別容易受到攻擊。分析人員、教師及醫生很可能會在整個工作過程中發送文件。這會將您的資料導入網路中、您無法控制的儲存系統中,以及許多其他未知情況中。

若要解決這些弱點,需要找到一種讓您能實施使用者控制、加密、監控及稽核的工具。在檔案傳輸過程的每一步實施資訊安全,以符合 FERPA 及 HIPAA 指南。

制定考慮到傳輸的行動計畫

避免違規的最佳方法,就是實施當前最佳的資訊安全及使用者管理實務。每個組織都應制定考慮到傳輸的資安政策。擬定這份文件時有許多因素要考慮。

與檔案傳輸及儲存有關的主題包括:

- 密碼標準

- 定義使用者群組及角色,以限制資訊存取

- 儲存及傳輸時的加密標準

- 限制存取特定裝置及網路的防火牆

- 針對任何雲端服務的網路安全性

- 身分驗證

- 網路及威脅監控

- 稽核

- 威脅應對框架

深入挖掘資料在網路中的移動情況,可幫助您在資料被利用前發現潛在的問題。在擬定資安政策前,應確認追蹤所有潛在的互動。

建置防火牆

隨著遠距工作的發展,檔案傳輸不僅發生在組織內部,還會橫跨許多網路。

阻止攻擊關鍵的第一步通常就是建置防火牆。作業系統、路由器及其他裝置讓管理員能限制對已知 IP 位址的存取。

利用 Azure 中的網路安全性群組及虛擬網路

若您的組織有運用雲端的優勢,則需要瞭解如何在遠端實施以IP為基礎的保護。 Microsoft Azure 使用安全安群組來保護應用程式,避免遭到非必要的存取。

設置安全性群組就像是建立一個本地部署的防火牆。確認僅添加受信任的 IP 位址。切勿允許所有流量。限制 Azure 服務與使用者之間的活動。

除安全性群組外,亦可在雲端中建置虛擬網路。Azure 虛擬網路能讓您的服務及使用者在隔離的環境中安全的通訊。

類似方式亦適用於 Amazon Web Services。受管文件傳輸解決方案可藉由加密靜態及動態資料提供協助。任何安全檔案傳輸策略中的重要部分就是擁有必要的工具,以確保即使在雲端資料也能保持安全且合規。Progress MOVEit 讓您能與S3儲存體(S3 bucket)互動。以與使用 AWS 虛擬私有雲及 AWS 安全性群組相同的方式保護這些資源。

保護網路傳輸

HIPAA 及 FERPA 並未直接要求使用安全的網路連接,但因其對資料保護及加密的要求,所以對您來說最好至少使用一個 SSL 證書。

中間人攻擊(Man-in-the-middle attack)及欺騙讓駭客能抓取傳輸中的封包。即便是在已知使用者之間的傳輸,也絕對不要讓大眾有機會接觸您的資料。當公司使用沒有適當身分驗證及加密的 FTP 伺服器時,這特別會成為一個問題。

加密的檔案傳輸服務是保護資訊的好方法。藉由自動實施最佳實務,許多受管檔案傳輸工具超越電子郵件及作業系統的預設功能,MOVEit 使用 SSL 保護傳輸中的資料。

加密檔案以利雲端儲存的最好方法

儘管已確保了通訊安全,您的資料在靜態時仍舊容易遭受攻擊。若攻擊者取得了系統的存取權限,即便您已實施強大的資安措施這種情況仍可能發生,而未受保護的資料就會成為有心人士的下手目標。

美國國家標準與技術研究院(NIST)建議使用 AES-256 標準保障儲存資料的安全。MOVEit 負責本地及雲端的加密,讓您不用多花費心力即可無後顧之憂。

身分驗證

定義加密標準並保護網路上的資料後,下一步就是要選擇正確的身分驗證機制。您需要確保存取檔案的人就是本人。

多重要素身分驗證是提高組織資訊安全的好方法;這需要透過至少兩個不同的裝置進行識別。讓此方法有效的三個要素是使用者知道的個人識別碼或密碼、其所擁有的次要裝置,以及在次要裝置上所需要的互動(例如提取代碼或語音識別)。

限制特定使用者存取

即便有身分驗證及資料保護,未經授權的使用也可以存取紀錄。當要符合 FERPA 要求時這是一個重大的議題,因為該法明確指出能查看學生資料的人士。

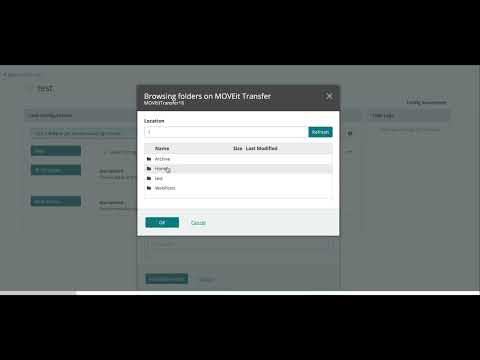

像 MOVEit 這樣的企業層級檔案傳輸服務甚至是 FileZilla 這樣的開源工具,都能讓您建立特定的使用者群組;此功能讓您能限制只有在您資料中具有正當利益的人士才能存取資料夾。

監控登入及檔案存取

部署好資訊系統後,用以記錄檔案系統存取情況的策略是阻止小規模漏洞以免一發不可收拾的關鍵。保存登入及檔案存取的細項有助於合規性稽核,並可協助發現異常使用情況。

許多檔案傳輸服務會自動儲存日誌。確認每筆紀錄中都包含日期戳記、使用者名稱及相關檔案。雖然儲存更多資訊會帶來額外的成本,但可幫助您的IT團隊快速發現問題並做出反應。

除資料點外,HIPAA 亦要求您將日誌保存六年。AWS Glacier 中的壓縮儲存或您自己的冷資料儲存,有助於將儲存日誌的成本降至最低。

資訊安全視覺化

完成日誌紀錄後即能掌握檔案系統的活動;有兩種工具能幫助您及早發現攻擊或問題。資安監控工具如 Data Dog 或 Elasticsearch 包含異常檢測,而網路監控工具如 Progress WhatsUp Gold 可為您提供廣泛的請求總覽。

警戒及技術相結合的方法可協助您防範未經授權的存取。利用網路工具監看您的系統,同時在兩者中設置警報,就不用自己查看日誌。

稽核您的系統

即使您的初始策略效果很好,資訊安全指南也會隨著時間而變化。由於 HIPAA 及 FERPA 並未直接建議標準,因此您需要保持領先地位

保有最新的檔案傳輸服務,並使用 Dash 等公司的第三方稽核以避免發生問題。線上合規性服務可定期檢查您的系統,協助保護您以免資料洩露。

利用雲端

多種要素的組合即可保護敏感資訊。硬體、軟體及人員都能確保您的系統強健無虞。

消除複雜性能使監控更有效。可能在系統中發生故障的部件也會比較少。Microsoft Azure 及 AWS 讓您能將硬體管理外包給為合規性而建構的服務。您可直接透過 Azure 市集或在 AWS 上部署 MOVEit。

在資料時代保持資訊安全

FERPA、HIPAA 與檔案傳輸及儲存時的合規性是必要項目。每個組織都必須遵守,否則一旦發生資料外洩就可能面臨失去信任及嚴重懲罰的風險。利用雲端上提供的受管檔案傳輸服務,是教育及健康照護相關機構可採取的重要步驟,以避免資料外洩。

共享文件時,應確認要選擇容易管理、容易稽核且容易控制的工具。有許多可能意外揭露個人資訊的方式。

Leave a comment