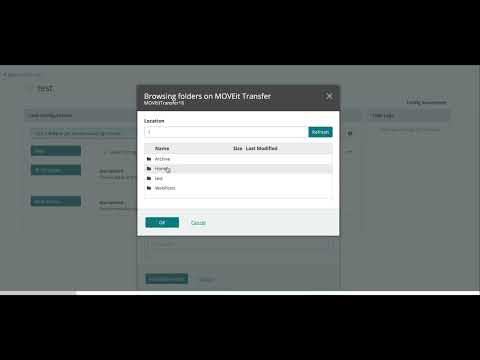

各類 MOVEit 資源

物聯網基礎概念 – 物聯網裝置驗證說明

不管有用無用,萬物都要連線上網,這已經成了時下普遍盛行的情況;看過前幾則文章的讀者都知道我對這種現象持保留態度。但是,這股潮流一定會繼續下去,不會消退,這點倒也不容否認。這樣的情形不免容易造成需要妥善管理的資安風險。

就像軟體業鼓勵在軟體開發階段就開始注重安全設計一樣,物聯網 (Internet of Things, IoT) 需要結合某種檢查機制,力求只有互動雙方能夠收發透過物聯網產生的資料。有這個必要嗎?

絕對有。無論是感應式裝置,或者專用於執行特定功能,除非做好預防措施,否則,所有裝置都是容易遭駭的對象 (我們有必要從設計著手厲行資安原則)。駭客入侵土耳其油管監視器並關閉其功能,對胰島素幫浦及 MRI 機器等醫療器材發動攻擊等等,都是最好的例子。這些攻擊可能有致命風險,也說明某些駭客選擇目標或向其他網路罪犯炫耀時可謂是肆無忌憚。

其他攻擊手法似乎較溫和,但仍然引人深思。某款嬰兒監看器遭駭,駭客還能直接對寶寶說話。對智慧型手槍感興趣?沒錯,這類裝置被一位資安研究人員和他的妻子聯手入侵了。這對駭客夫妻不但遙控更改彈道,還發現了無法變更 Wi-Fi 預設密碼這件事。

連線裝置顯然暗藏著危害生命的風險,也有可能波及人們的工作或家庭生活。要瞭解這類風險,首先必須瞭解裝置通訊概念。

物聯網系統的運作原理是什麼?

物聯網並不只是連線裝置如此單純,最理想的情況是採用有系統的物聯網專用基礎架構,這類架構通常能夠反映出資料從物聯網裝置傳送到最終分析裝置的四個階段。這四個階段當中的每一個階段都可以進行資料處理。以下介紹這四個階段:

- 感應器或致動器 – 比方說,感應器可以收集用於監測水溫的資料,而致動器則可執行實際功能,例如達到預定溫度時關閉或打開水閥。

- 網際網路閘道– 收集類比式的感應器資料後,先轉為數位資料,再透過您選擇的通訊協定 (Wi-Fi、有線區域網路或網際網路) 進行串流傳送。資料量十分可觀,可能會拖慢速度,所以,以這種方式送出所有資料後即可進行即時分析。這就像是在所有物聯網裝置進行的預處理彙整階段。將裝置資料傳送至雲端的 Azure 物聯網中樞 (Azure IoT hub) 就是其中一例。

- 邊緣 IT (Edge IT) – 先進一步分析再將資料傳送到資料中心的過渡階段。這個階段一樣是為了減少傳到資料中心的流量,避免資料中心的網路頻寬爆量。例如,您不需要所有裝置的所有資料,只需進一步處理符合既定條件的資料。

- 資料中心或雲端– 可以深入分析篩選之後剩下的資料,並且可將產生的報告傳送至內部網路。如果能在外部空間進行資料量龐大的處理與分析作業,IT 團隊就不需要擔心內部網路頻寬不足。

以上四個階段的執行方式取決於物聯網感應器和裝置的數量、產生的資料量,以及這些資料的處理方式。能發揮效益的物聯網生態系統必須顧及資安,無論是工業網際網路或單純運用物聯網裝置能與作業流程相輔相成的優點,都可以透過驗證達到保障資訊安全的目的。

何謂物聯網驗證?

保障資料安全及運用權限限制存取其實並不是什麼新概念,而是許多產業普遍採行的方式。為何不從一開始就規定連線裝置遵行同樣的資安準則,這點就令人想不透了。

物聯網裝置種類繁多,短短一則貼文很難盡述,不過,這些裝置的安全防護層級卻有非常大的差異。有些裝置運用藍牙、RFID (無線射頻辨識) 或 Wi-Fi 技術等近端通訊協定進行連線,有些則運用 GPS、4G 或有線連線技術。物聯網裝置的連線方式相當簡單,例如掃描鄰近裝置、輸入簡碼 (包括不能變更的預設密碼,以及改掉預設密碼後的代碼),或者使用多重因素驗證機制檢驗裝置與接收端的權限。

危險邊緣好戲上場了!「何謂物聯網驗證?」當然,答案很難一言以蔽之,但可以試著簡單扼要地解釋。

物聯網使用情形因這類技術所採用的物聯網產品而異,不過,從現階段的趨勢看來,這方面即將出現變革,只不過還需要一段時間,等所有裝置製造商接納。大多數的人對網路購物都不陌生。如果有一家店不採用 SSL 加密技術 (也就是瀏覽器會出現一個鎖頭符號或網址開頭是 https),您會買這家店的東西嗎?物聯網裝置也可以採行一種類似的方法,稱為「公開金鑰基礎架構」(Public Key Infrastructure, KPI),這種技術是利用數位憑證證明網站的真實性,而當運用於物聯網時,驗證的對象則是物聯網裝置。

數位憑證可以保障物聯網裝置可能欠缺的可信程度,此外,如結合物聯網應用程式用於監控基礎架構,就能識別並防範人們使用未經認證且安全機制偏弱的裝置。

我的看法是,區塊鏈與 PKI 孰優孰劣並沒有定論,但卻是個值得探討的議題。區塊鏈採用分散式分類帳,有助於強化 PKI 並落實稽核數位憑證管理的可能性,當然,只要進行任何變更,一律無法逆轉。若非採用分散式分類帳,物聯網所用的 PKI 會被視為數位憑證供應商為財務考量而推出的計畫。即便如此,主要考量仍在於如何管理驗證。

實施 IoT 驗證方法

每一種驗證方法的目的都在於物聯網安全防護。雙重因素驗證是否夠用?要求 SSO (單一登入) 是否較為便利?決定操之在您。您可能會想運用 Azure 物聯網管理所有裝置。您可能必須達到具體的服務品質規定,因此有必要使用 MQTT 用戶端。訊息序列遙測傳輸 (Message Queuing Telemetry Transport, MQTT) 是一種傳訊通訊協定,也是物聯網裝置能夠採用的通訊協定之一。

不過,物聯網裝置採用各式各樣的通訊協定和標準,因此您的驗證方法必須顧及各種版本之間的差異。所以,要確認每一台裝置都能透過安全的管道進行驗證,一定得熟悉各類不同版本,購買物聯網裝置後,也要熟知相關知識。有些裝置需要手動更新 (沒有 OTA 功能),有些裝置可能會鎖住設定,只能使用預設值。物聯網平台也許能自動處理您大多數的需求?

結論是,運用物聯網驗證方法防護物聯網裝置安全確實有其必要性,有幾種不同方法可以達到這個目標。有些方法可能會指定物聯網專用網路,但這麼做會為了安全而犧牲一些有益的功能。請記住,您還是可以透過安全的方法整合一切,但您必須確認裝置本身的設計就已經兼顧安全防護。因此,您可能需要停止使用某些裝置,不過,如果能夠因此高枕無憂,讓基礎架構安全無虞,付出一點代價又何妨?

Leave a comment